İki Keenetic Yönlendirici Arasında WireGuard VPN Yapılandırma

KeeneticOS 3.3'ten başlayarak, güncel cihazlar için WireGuard VPN desteği uygulandı.

İki Keenetic yönlendirici arasındaki WireGuard protokolü üzerinden güvenli bir VPN bağlantısı kurmaya örnek verelim. VPN sunucusunun (bağlantıyı bekleyen) ve VPN istemcisinin (bağlantıyı başlatan) ayarlarını ayrıntılı olarak göstereceğiz.

Önemli

Keenetic yönlendiricinizi bir VPN sunucusu olarak yapılandırmayı planlıyorsanız, önce genel bir IP adresi olup olmadığını ve KeenDNS hizmetini kullanıyorsanız, doğrudan erişim modun da çalışıp çalışmadığını kontrol etmelisiniz. Bu koşullardan herhangi birine uymazsanız, İnternet'ten böyle bir sunucuya bağlanamazsınız.

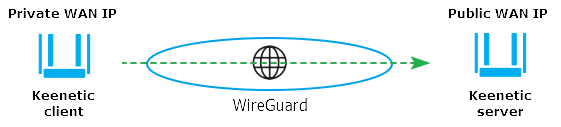

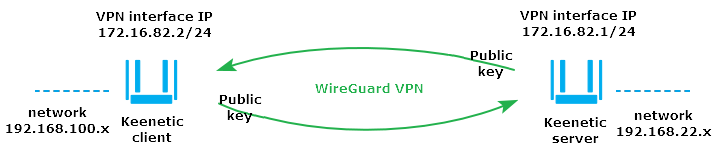

Bağlantı şemasına bir göz atalım:

İnternete erişmek için genel bir IP adresine sahip bir Keenetic yönlendirici var. Bu yönlendirici bir VPN sunucusu olarak çalışacak ve genel adresi, WAN arabirimindeki özel aralıktan bir IP adresine başka bir Keenetic'i (VPN istemcisi olarak) bağlamak için kullanılacaktır.

Her yönlendiricinin ana bilgisayarlarına bir VPN tüneli üzerinden uzak yerel ağa erişim sağlamak gerekir. Böyle bir bağlantı şemasına "Siteden Siteye (Site to Site) VPN" de denir (örneğin, ağ altyapısını genişletmek için ofisler arası bağlantı).

Önemli

WireGuard VPN'i tek bir cihazdan (örneğin bir bilgisayar veya akıllı telefon) yapılandırmanızı öneririz, çünkü bir bağlantı oluştururken VPN tünelinin her iki tarafında ortak anahtarlar değiştirmeniz gerekir. Bu nedenle, sunucuya ve istemci ayarlarına eşzamanlı erişim sağlamanız gerekir.

Örnekte, sunucu ve istemci Keenetic yönlendiricilerdir, bu nedenle tarayıcınızda iki web arabirimini aynı anda farklı sekmelerde açın.

Her iki cihazda da aşağıdaki işlemleri yapın:

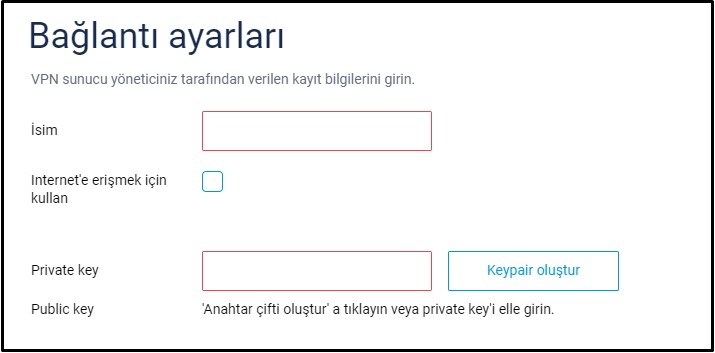

'Diğer bağlantılar' sayfasına gidin ve 'WireGuard' bölümünde 'Bağlantı ekle'yi tıklayın. Tünelin adını belirtebileceğiniz ayarlar sayfasını göreceksiniz. Örneğimizde, adlar sunucu için "

WG-S" ve istemci için "WG-CL1" dir.

Özel ve Genel anahtar oluşturmak için 'Key pair oluştur' düğmesini tıklayın. Dahası, VPN tünelinin her iki tarafında Genel anahtarlara ihtiyacımız olacak. VPN istemcisi ayarlarında VPN sunucusunun anahtarını belirtmeniz veya bunun tersini yapmanız gerekir.

Önemli

Sunucu ve istemci için WireGuard bağlantılarının tarayıcı sekmelerini kapatmayın. Yapılandırma işlemi sırasında bunlar arasında geçiş yapmanız gerekecektir.

Şimdi her yönlendiricinin ayarlarına ayrıntılı bir göz atalım.

WireGuard VPN sunucusunu ayarlama

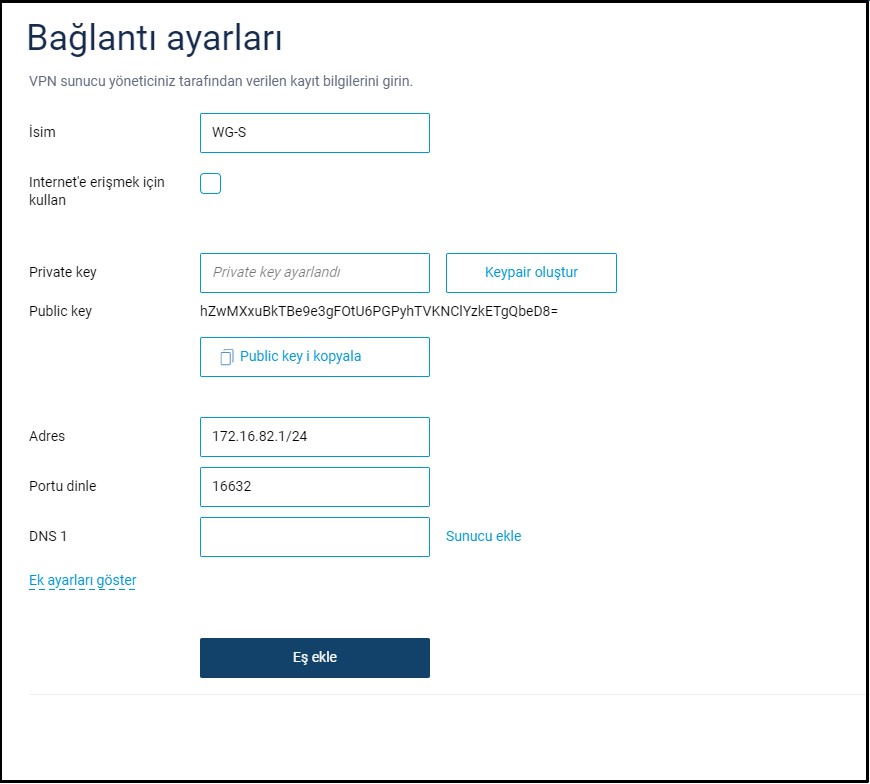

'Adres' alanındaki WireGuard bağlantı ayarlarına tünelin dahili IP adresini IP / bitmask biçiminde (örneğimizde 172.16.82.1/24) girin. Özel aralıktaki, sunucuda ve istemci tarafında kullanılmayan herhangi bir alt ağı kullanabilirsiniz.

'Dinleme bağlantı noktası' alanına VPN istemcisini yapılandırırken kullanılacak bağlantı noktası numarasını girin (örneğimizde, bağlantı noktası 16632'dir). İstemcinin tüneli kurarken kullanacağı bu bağlantı noktası. Yönlendirici, gelen bağlantıların geçmesine izin vermek için bu bağlantı noktasını otomatik olarak tüm arabirimlerde açar. Güvenlik duvarına izin veren kurallar eklemenize gerek yoktur.

İstemci bağlantı ayarları oluşturmak için 'Eş ekle' düğmesini tıklayın.

Tarayıcınızı geçici olarak VPN istemcisi web arayüzü sekmesine geçirin ve WireGuard bağlantı ayarlarında ('WG-CL1') 'Public key i kopyala'yı tıklayın.

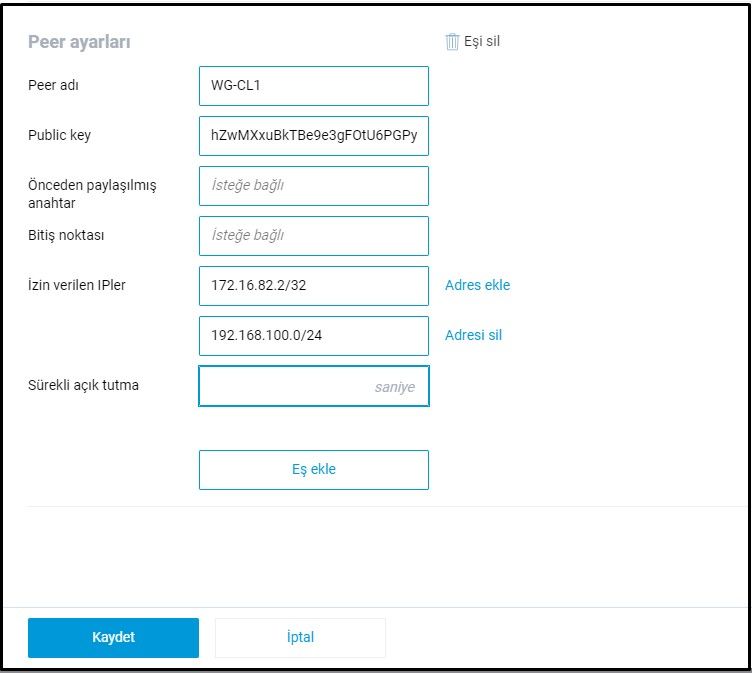

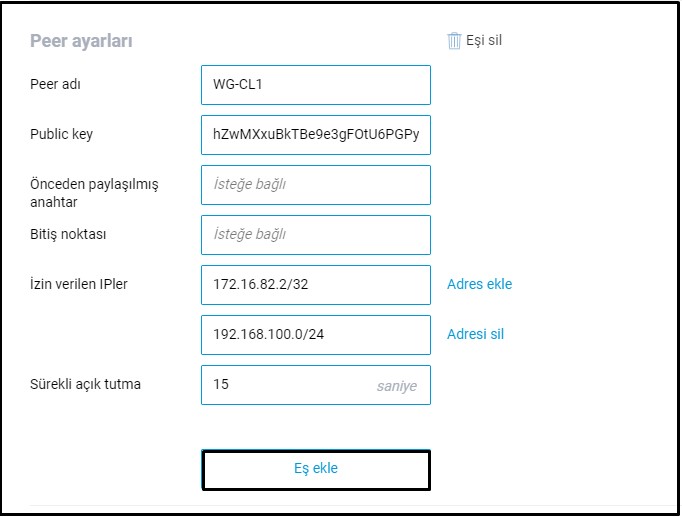

VPN sunucusu ayarları sekmesine geri dönün. Eşin adını girin (örneğimizde, 'WG-CL1') ve 'Public key' alanına VPN istemcisinin genel anahtarını panodan yapıştırın.

'İzin verilen IP'ler' alanlarında, uzak tarafın trafiği gönderebileceği ve uzak tarafın trafiği alabileceği adresleri belirtmeniz gerekir. Genellikle, bunlar tünelin uzak ucunun ve uzak ağın (VPN istemcisinin yerel ağı) dahili adresidir.

Önemli

Aynı arabirimdeki eşlerdeki izin verilen alt ağların adres alanları çakışmamalıdır.

Örneğimizde, uzak tünel ucunun adresi 172.16.82.2/32'dir. VPN istemcisi tarafında, tüneldeki trafik 172.16.82.2 kaynak adresiyle gidecek ve bu yüzden burada ve ana bilgisayar adresini (/32 maskeli) belirtiyoruz. 192.168.100.0/24 uzak ağ olarak tanımlanır (bu ağa tünel erişimi sağlamalıyız).

'Kaydet' düğmesini tıklayın.

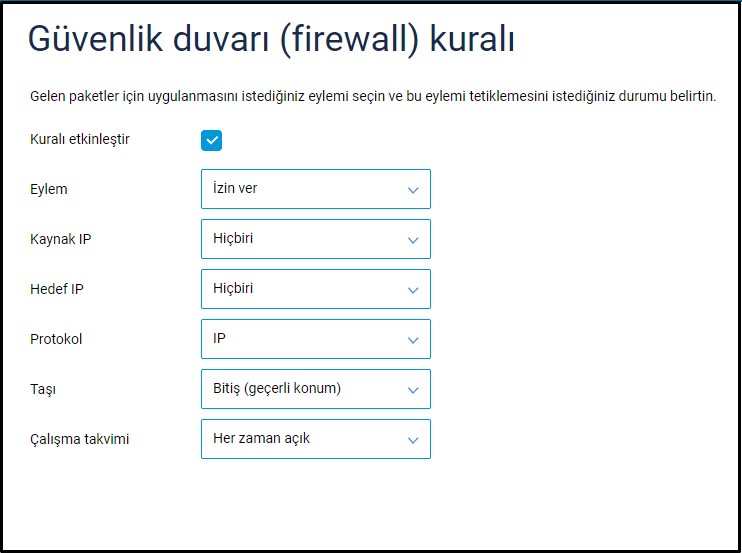

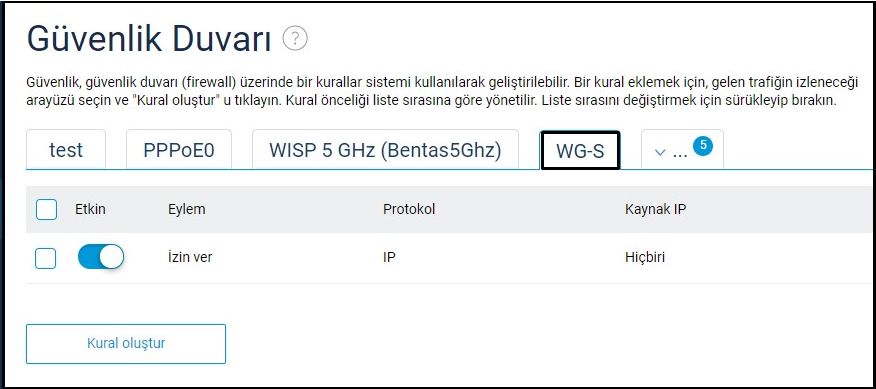

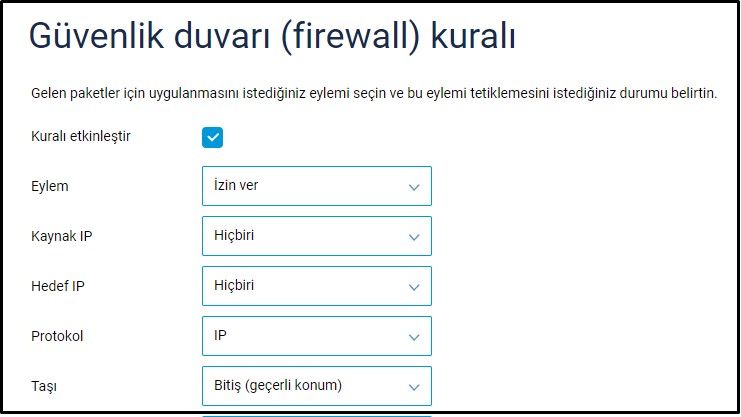

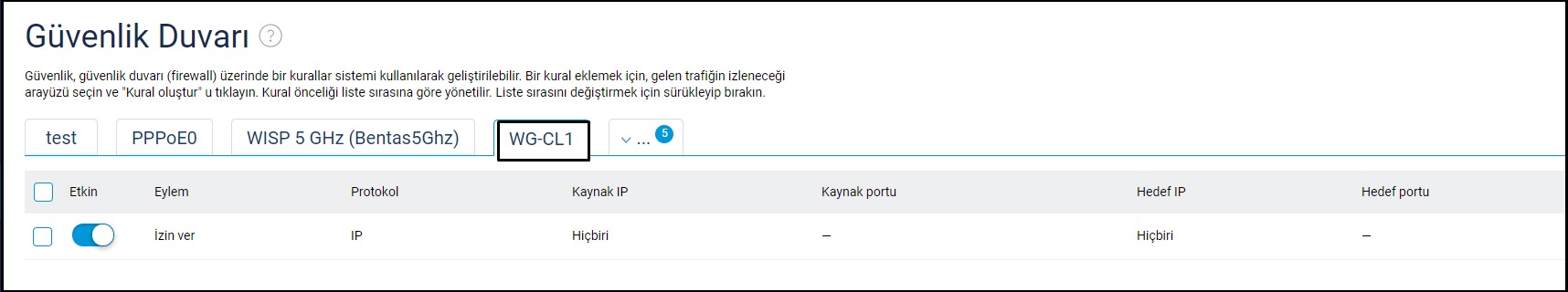

Şimdi VPN sunucusu tarafındaki WireGuard bağlantısının yapılandırması tamamlandı, ancak ek olarak, güvenlik duvarı kurallarını ve Keenetic'de yönlendirmeyi yapılandırmanız gerekiyor. Oluşturulan WireGuard arabirimi için gelen trafiğe izin vermeniz ve uzak ağa statik bir yol belirtmeniz gerekir.

'Güvenlik duvarı' sayfasını açın. WireGuard arabirimi için IP protokolü için bir izin kuralı ekleyin ve etkinleştirin (örneğimizde bu 'WG-S'). Varsayılan olarak, tünel arabirimleri genel güvenlik düzeyine ayarlandığından ve gelen trafiğe izin verilmediğinden gereklidir . Uzak ağlardan gelen isteklerin tünelden geçebilmesi için her iki Keenetic yönlendiricide de ilgili ayarları yapmanız gerekir.

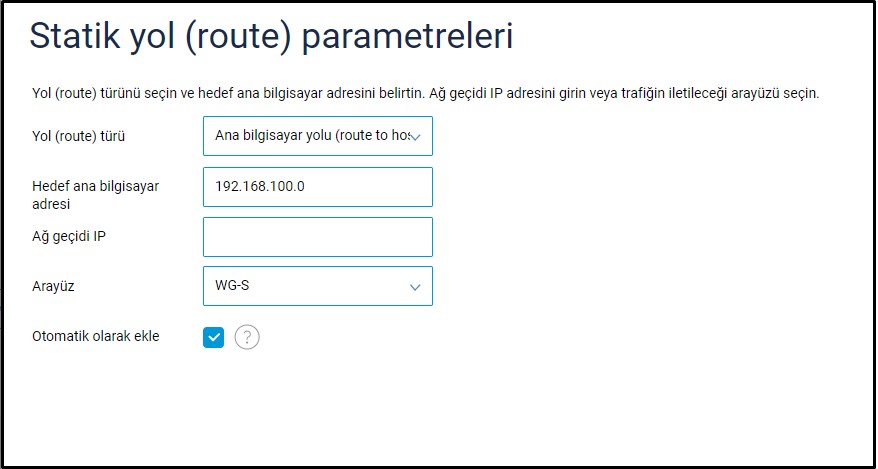

Bir tünel üzerinden uzak bir ağa trafik göndermek için statik bir yol eklemeniz gerekir.

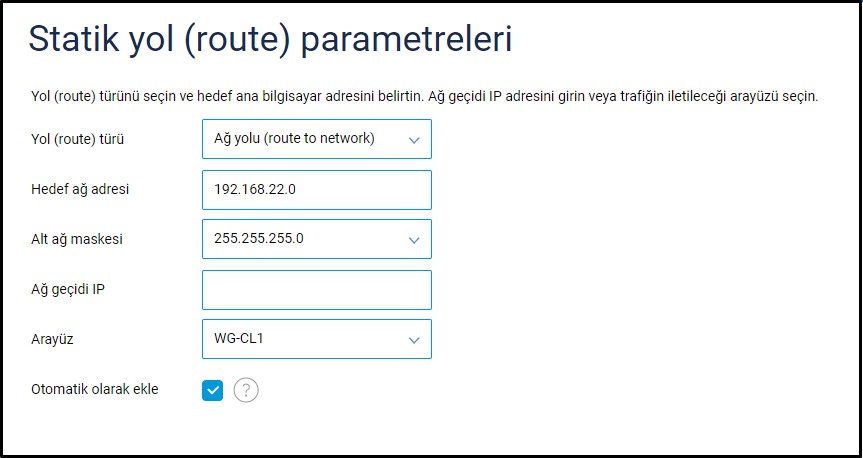

'Routing' sayfasına gidin, 'Yol (Route) oluştur'a dokunun ve aşağıdaki statik rota seçeneklerini belirtin:

'Yol (Route) türü' alanında, 'Ağ yolu (route to network)' seçeneğini belirleyin, 'Hedef ana bilgisayar adresi' alanında uzak alt ağı belirtin (örneğimizde

192.168.100.0'dır). 'Arayüz' alanında, daha önce oluşturulan WireGuard arayüzünün adını seçin (bizim durumumuzda, 'WG-S'), 'Otomatik olarak ekle' seçeneğini etkinleştirin.

Artık VPN sunucusu yapılandırması tamamlandı ve VPN istemci ayarlarına geçebilirsiniz. Ancak önce 'Diğer bağlantılar' sayfasını açın, oluşturulan WireGuard bağlantısının kaydını tıklayın (örneğimizde 'WG-S') ve ardından 'Genel anahtarı panoya kopyala' seçeneğini tıklayın. VPN istemcisi tarafındaki her şeyi yapılandırmak için bu anahtara ihtiyacımız olacak.

Önemli

Often on a router, which acts as a VPN server, the administrator additionally configures the firewall to deny all incoming connections on the WAN interface and only allow connections from specific IP addresses. If you have such settings, add a rule to the firewall on the WAN interface for incoming connections to the WireGuard server. In the allow rule, you must specify the listening port number of the WireGuard server for the UDP protocol (in our example, it is port 16632). If this is not done, the VPN tunnel will not be established.

WireGuard VPN istemcisini ayarlama

'Adres' alanındaki WireGuard bağlantı ayarlarına VPN sunucusuyla aynı alt ağdaki tünelin dahili IP adresini girin. IP adresini IP / bitmask biçiminde girin (örneğimizde, 172.16.82.2/24, çünkü tünelin uzak ucundaki adres 172.16.82.1/24).

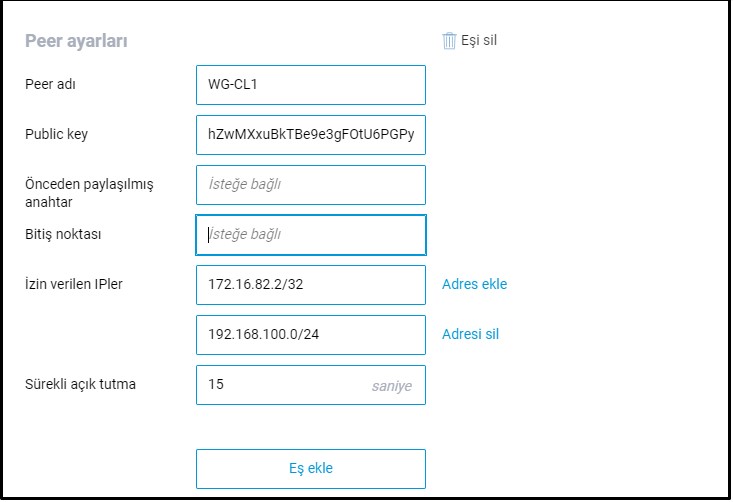

Sunucu bağlantı ayarları oluşturmak için 'Eş ekle' düğmesini tıklayın.

Eşin adını belirtin (örneğimizde, 'WG-S') ve 'Genel anahtar' alanına VPN sunucusu genel anahtarını panodan yapıştırın.

'Bitiş Noktası' alanına, IP: bağlantı noktası veya ad: bağlantı noktası biçiminde, sırasıyla VPN sunucusu işlevini yerine getiren yönlendiricinin genel IP adresini veya etki alanı adını girin ve iki nokta üst üste üzerinden eş bağlantı noktası (dinleme bağlantı noktası) sunucuda tünel yapılandırılırken belirtildi). Örneğimizde bu ****. Keenetic.link:16632

Önemli

KeenDNS hizmetini kullanırken, doğrudan erişim modunda çalıştığından emin olun. Bulut erişim modunu kullanırken İnternet'ten bir VPN sunucusuna bağlanamayacaksınız.

'İzin verilen IP'ler' alanlarında, uzak tarafın trafiği gönderebileceği ve uzak tarafın trafiği alabileceği adresleri belirtmeniz gerekir. Bunlar, tünelin uzak ucunun ve uzak ağın (VPN sunucusunun yerel ağı) dahili adresidir.

Örneğimizde, tünelin uzak ucunun adresi 172.16.82.1/32'dir (tüneldeki VPN istemcisinden gelen trafik 172.16.82.1 kaynak adresiyle gidecektir ve bu nedenle burada ana bilgisayar adresini belirtiyoruz) ve uzak ağ 192.168.22.0/24'tür (bu ağa tünel üzerinden erişim sağlamanız gerekir).

'Kalıcı tutma' alanında, akran etkinliğini kontrol etme girişimi aralığını seçin (bu, bağlantının uzak tarafının kullanılabilirliği için dahili bir kontroldür). Örneğimizde, 15 saniyeye ayarlanmıştır.

'Kaydet' düğmesini tıklayın.

Şimdi ağ ekranını ve Keenetic üzerinde yönlendirmeyi yapılandıracağız. Oluşturulan WireGuard arabirimi için gelen trafiğe izin vermeniz ve uzak ağa statik bir yol belirtmeniz gerekir.

'Güvenlik duvarı' sayfasını açın. WireGuard arabirimi için IP protokolü için bir izin kuralı ekleyin ve etkinleştirin (örneğimizde bu 'WG-CL1').

Bir tünel üzerinden uzak bir ağa trafik göndermek için statik bir yol eklemeniz gerekir.

'Routüng' sayfasına gidin, 'Yol (route) oluştur'a dokunun ve aşağıdaki statik rota seçeneklerini belirtin:

'Yol (rote) türü' alanında, 'Ağ yolu (route to network)' seçeneğini belirleyin, 'Hedef ağ adresi' alanında uzak alt ağı belirtin (örneğimizde

192.168.22.0'dır). 'Arayüz' alanında, daha önce oluşturulan WireGuard arayüzünün adını seçin (bizim durumumuzda, 'WG-CL1'), 'Otomatik olarak ekle' seçeneğini etkinleştirin.

Şimdi VPN sunucusunun ve VPN istemcisinin yapılandırması tamamlandı.

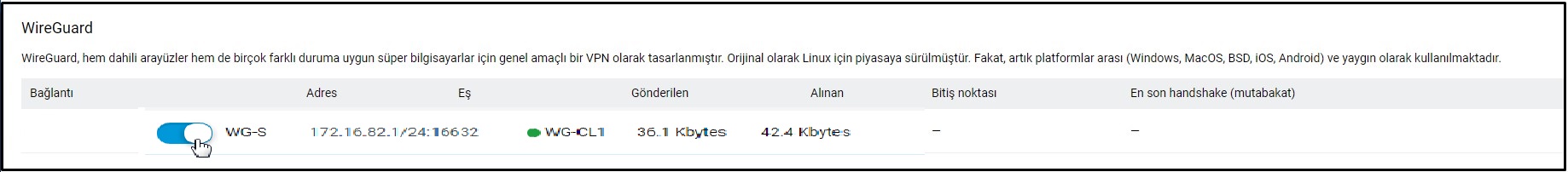

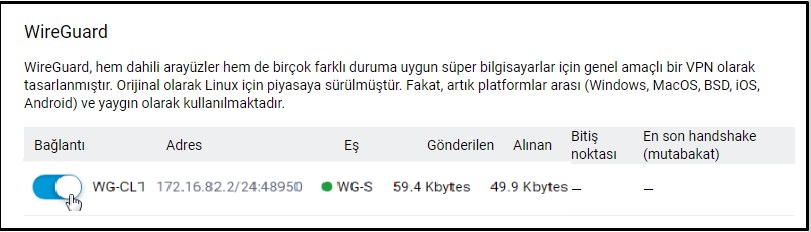

Her iki yönlendiricide de oluşturulan WireGuard bağlantılarını etkinleştirin. Her şey doğru şekilde ayarlanırsa, 'Eş' sütununda yeşil bir durum göstergesi görürsünüz.

VPN sunucusu:

VPN istemcisi:

Yapılandırma tamamlandı.

VPN tünel işlevini ana bilgisayarlardan veya doğrudan yönlendiriciden (web arabirimindeki 'Tanılama' menüsünden), uzak yönlendiriciye veya tünelin dışındaki aygıtlara ping atmak için.

Örneğin, VPN istemcisinin yerel ağındaki ana bilgisayardan (192.168.100.x ağından) VPN sunucusunun IP adresinin (bizim durumumuzda 172.16.82.1) bir ping komutu yürütüyoruz ve sonra bir Tünelin arkasındaki uzak ağdaki Keenetic'in yerel IP adresinin ping komutu (örneğimizde 192.168.22.1'dir).

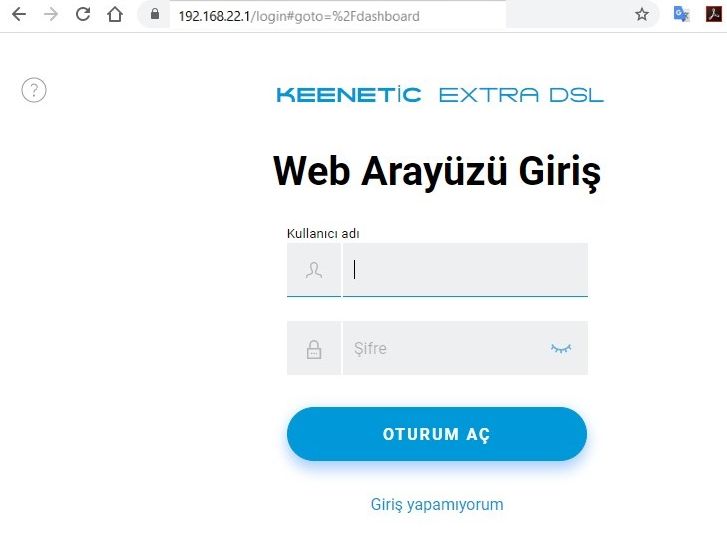

Sunucu web arayüzünün kullanılabilirliğini kontrol edin (bizim durumumuzda 192.168.22.1 IP adresiyle Keenetic'tir).

Not

Bu makalede gösterilen yapılandırma, VPN tünelinin arkasındaki uzak alt ağa erişime izin vermek için bir Wireguard VPN kuracaktır. Yerel ISS, istemciler için İnternet erişimi sağlayacaktır.

Ancak bazı durumlarda, WireGuard üzerinden Keenetic yönlendiriciye bağlanan istemcilerin bu VPN tüneli üzerinden İnternet erişimi almaları gerekir. Bu nedenle, bağlantıyı, hem uzak ağa hem de İnternet'e erişmek için tüm trafiğin VPN istemcisinden WireGuard tüneline yönlendirileceği şekilde yapılandırmanız gerekir.

Bunu yapmak için, istemci ve sunucuda 'WireGuard VPN üzerinden İnternet erişimi talimatına göre ek ayarlar yapmanız gerekecektir.'. Bu durumda, VPN kanalının kendisinde ve Keenetic'in (VPN sunucusu olarak görev yapan) bağlı olduğu İnternet kanalındaki yükün artacağını lütfen unutmayın.

If after configuring the VPN tunnel SMB access inside the tunnel does not work for Windows clients, it is usually caused by the Windows Defender or other firewall being enabled on the hosts. In this case, disable the firewall in Windows and check the operation.

Either fine-tune the firewall or Windows Defender. Create allow rules in Windows Defender for TCP/UDP ports:

UDP/137,UDP/138,TCP/139,TCP/445.In Kaspersky Internet Security, you need to allow local network access for the same

UDP/137,UDP/138,TCP/139,TCP/445ports and check the network access level for the network adapter.