IPSec VPN Ofisten Ofise ( site-to-site )

Keenetic'in sağladığı yerleşik IPSec VPN istemci/sunucu özelliği sayesinde birden fazla Keenetic yönlendiriciyi mevcut en katı güvenlik protokollerine uygun olarak IPSec VPN tünel üzerinden tek bir ağa bağlamak mümkün.

IPSec VPN, çoğunlukla işyeri ağına (örneğin ev ağından kurumsal sunucuya) güvenli bağlantı için veya ağları (iki uzak işyeri ağını) birleştirmek için kullanılıyor. IPSec VPN tünel sayesinde dosya sunucusu veri güvenliği, IP ses servisleri veya güvenlik kamera akışları konusunda endişe etmenize gerek kalmayacak. IPSec, kullanılan kriptolama algoritmaları sayesinde en güvenli VPN protokollerinden bir durumundadır.

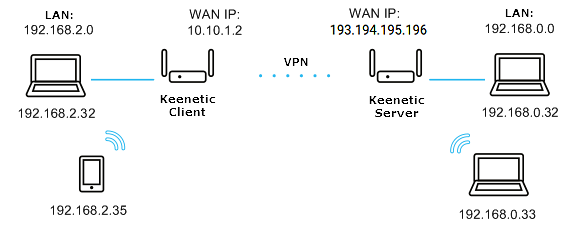

Bir IPSec VPN üzerinden iki yerel iletişim ağını (192.168.2.x ve 192.168.0.x) birleştireceğiz

Önemli

İnternet üzerinde bir IPSec VPN tünel oluşturmak için yönlendiricilerin en az birinin (WAN arayüzde) gerçek IP adresi olmalıdır. Kolaylık sağlaması açısından WAN arayüzde statik IP kullanılması ve kalıcı ad almak için KeenDNS alan adı kullanılması önerilmektedir.

Bağlı ağların adresleri farklı alt ağlara ait olmalıdır. Yerel ve uzak ağda aynı adres alanının kullanılması tavsiye edilmemektedir zira bu, IP adresleri arasında tutarsızlığa sebep olabilir.

IPSec VPN bağlantısı için iki Keenetic yönlendirici gerekmektir. Bu tip bağlantılara ofisten ofise bağlantı (site-to-site connection) denir.

Keenetic yönlendiricilerden biri IPSec responder (sunucu diyelim) görevi görürken, diğer Keenetic yönlendirici, IPSec bağlantı başlatıcısı (istemci diyelim) görevi görecektir.

IPSec sunucu görevi gören yönlendirici, İnternete bağlanırken gerçek statik IP adresi kullanacaktır. IPSec istemci görevi gören ikinci Keenetic ise özel IP adresi kullanacaktır.

O halde, bunların arasında güvenli bir IPSec VPN tünel oluşturmak ve iki ağı bağlamak için yönlendiricilerin konfigürasyonuna geçelim.

Both routers must have an 'IPsec VPN' system component installed on them.

You can do this by clicking 'Component options' on the 'General system settings' page in the 'Updates and component options' section.

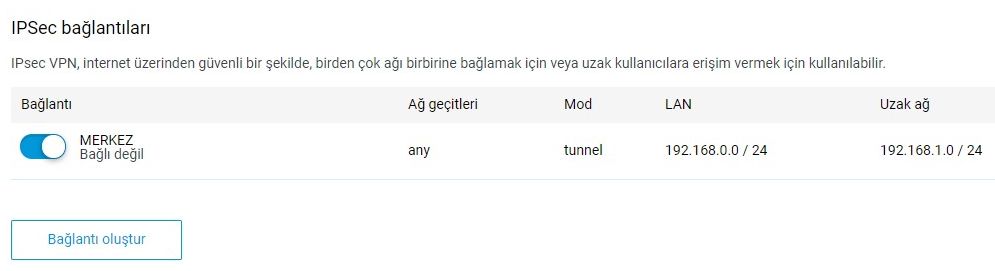

Sunucu (responder, IPSec bağlantısı için bekleniyor) olarak kullanılacak Keenetic konfigürasyonu:

'Diğer bağlantılar' sayfasında 'IPsec bağlantıları'nın altında 'Bağlantı oluştur'a tıklayın.

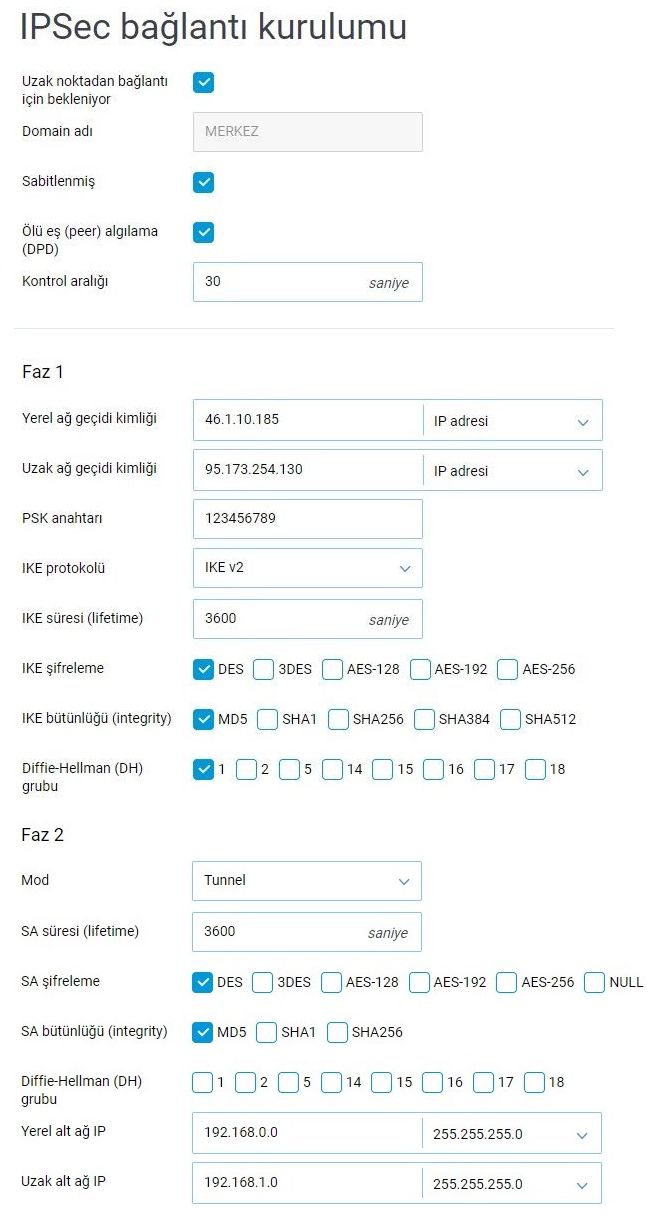

'IPsec bağlantı kurulumu' penceresi açılacaktır.

Bizim örneğimizde Keenetic, sunucu görevi göreceği için 'Uzak noktadan bağlantı için bekleniyor' seçeneğini etkin hale getirin (bu durumda istemci, bağlantıyı başlatan taraf olacak, sunucu ise bağlantıyı bekleyen taraf olacaktır).

‘Sabitlenmiş’ seçeneğin amacı, bağlantıyı etkin konumda muhafaza ederek kopma durumunda tüneli yeniden yüklemektir (bu parametre tünelin her iki ucunda etkin hale getirilebilir).

'Ölü eş (peer) algılama (DPD)' seçeneğinin amacı tünelin işlerliğini tespit etmektir.

'Faz 1' ayarları 'Yerel Ağ Geçidi Kimliği' alanında 'IP adresi', 'FQDN' (tam alan adı), 'DN' (alan adı), 'e-mail' (e-posta adresi) gibi dilediğiniz tanıtıcıyı kullanabilirsiniz. Biz 'IP adresi' kullanmayı ve boş bırakılan tanıtıcı alanına random bir ad girmeyi tercih ettik.

Önemli

IPSec tünel Faz 1 ayarlarında yerel ve uzak ağ geçidi tanıtıcılarına dikkat edin. ID'ler farklı olmalıdır ve birbirine karşılık gelmelidir. Örneğin, tanıtıcı olarak 'DN' seçildiğinde sunucu da 'IP adresi' ayarlanmalıdır:

Yerel ağ geçidi ID:

MerkezUzak ağ geçidi ID:

Şube

ve istemci:

Yerel ağ geçidi ID:

ŞubeUzak ağ geçidi ID:

Merkez

Çoklu tünel durumunda yerel ve uzak tanıtıcıların ayarları tünele özel ve her tünel için birbirinden farklı olmalıdır.

Faz 2 ayarları 'Yerel alt ağ IP' alanında yerel ağ adresini belirtmeniz gerekir (bizim örneğimizde bu adres

192.168.0.0). 'Uzak alt ağ IP' alanında da IPSec tünelin ardında kalacak uzak ağ adresini belirtmeniz gerekir (bizim örneğimizde bu adres192.168.1.0).Önemli

IPSec VPN tünelinin her iki tarafında Faz 1 ve Faz 2 ayarları aynı olmalıdır. Aksi takdirde tünel kurulumu gerçekleştirilemez.

IPsec bağlantısı oluşturduktan sonra düğmeyi 'On/Açık' konuma getirin.

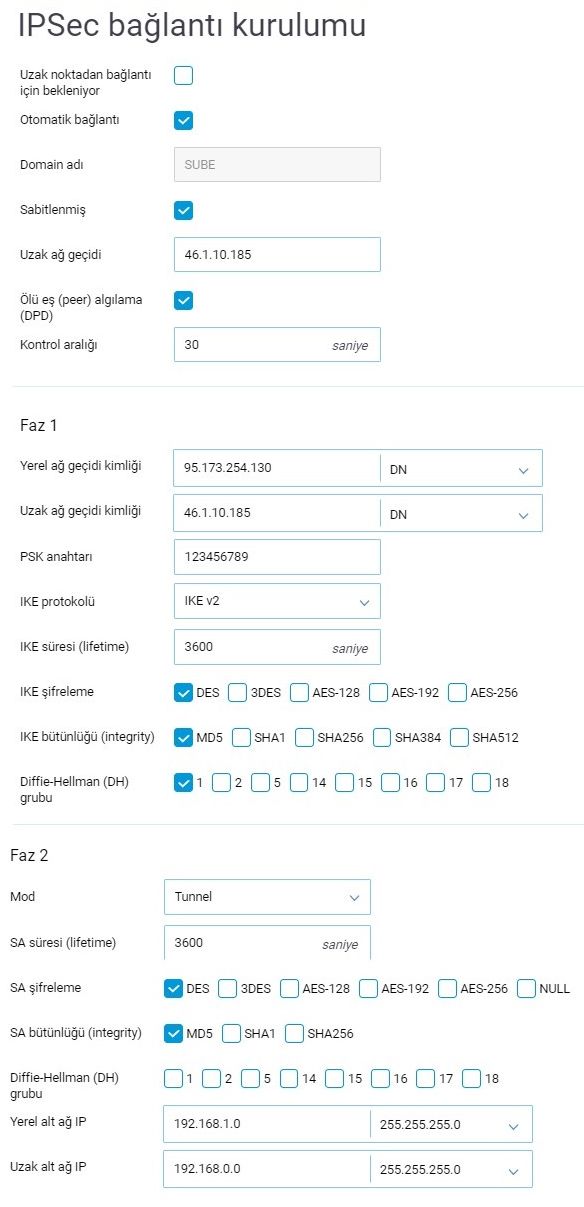

İstemci (IPSec bağlantı başlatıcısı) olarak kullanılacak Keenetic konfigürasyonu:

'Diğer bağlantılar' sayfasında 'IPsec bağlantıları'nın altında 'Bağlantı oluştur'a tıklayın.

'IPsec bağlantı kurulumu' penceresi açılacaktır Bizim örneğimizde Şube, istemci görevi göreceği için 'Otomatik Bağlantı' seçeneğini etkin hale getirin (bu durumda istemci bağlantıyı başlatacaktır).

‘Sabitlenmiş' seçeneğin amacı, bağlantıyı etkin konumda muhafaza ederek kopma durumunda tüneli yeniden yüklemektir (bu parametrenin tünelin her iki ucunda etkin hale getirilmesi önerilir).

'Ölü eş (peer) algılama (DPD)' seçeneğinin amacı tünelin işlerliğini tespit etmektir.

'Uzak ağ geçidi' alanında IP adresini veya uzaktaki Keenetic'in alan adını belirtmeniz gerekir.

Önemli

Faz 1 ayarları 'Yerel ağ geçidi ID' ve 'Uzak ağ geçidi ID' alanlarında; tanıtıcılar, uzaktaki yönlendirici üzerinden kullandığınız tanıcılarla aynı olmalı ve birbirine karşılık gelmelidir. Örneğin, tanıtıcı olarak 'IP' seçildiğinde sunucu üzerinden de ayarlanmalıdır:

Yerel ağ geçidi ID:

MerkezUzak ağ geçidi ID:

Şube

ve istemci:

Yerel ağ geçidi ID:

MerkezUzak ağ geçidi ID:

Şube

Çoklu tünel durumunda, yerel ve uzak tanıtıcıların ayarları tünele özel ve her tünel için birbirinden farklı olmalıdır.

Faz 2 ayarları 'Yerel alt ağ IP' alanında yerel ağ adresini belirtmeniz gerekir (bizim örneğimizde bu adres

192.168.1.0). 'Uzak alt ağ IP' alanında da IPSec tünelin ardında kalacak uzak ağ adresini belirtmeniz gerekir (bizim örneğimizde bu adres192.168.0.0).Önemli

IPSec VPN tünelinin her iki tarafında Faz 1 ve Faz 2 ayarları aynı olmalıdır. Aksi takdirde tünel kurulumu gerçekleştirilemez.

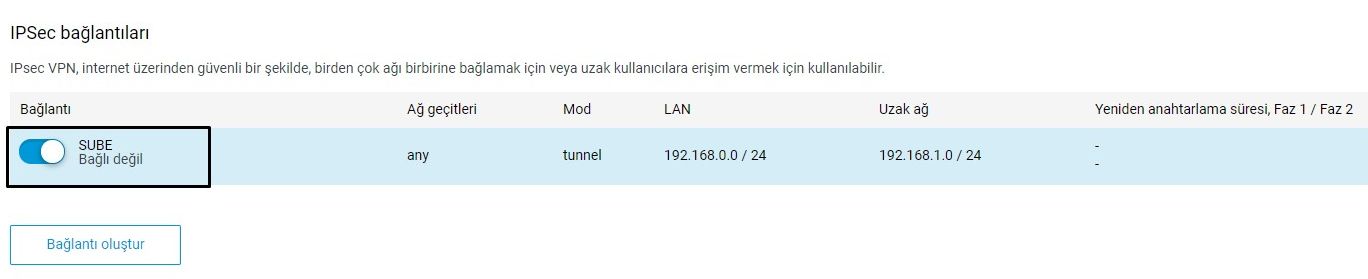

IPsec bağlantısı oluşturduktan sonra düğmeyi 'On/Açık' konuma getirin.

IPsec bağlantı durumunu doğrulama:

IPSec bağlantı ayarları her iki aygıt üzerinde doğru yapıldığında yönlendiriciler arasında IPSec VPN tünel kurulumu sağlanmış olur.

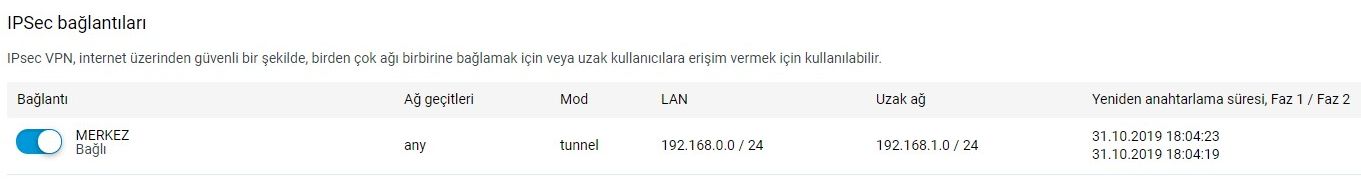

'Diğer bağlantılar' sayfasında 'IPsec bağlantıları' kısmında bağlantı durumu gösterilir. Tünel kurulumu sağlanmış ise bağlantı durumu 'Bağlı' olarak gözükecektir.

(Şube olarak görev yapan) Keenetic üzerinden tünel durumuna bir örnek verelim:

Şimdi de (Merkez olarak görev yapan) Keenetic üzerinden tünel durumuna bir örnek verelim:

Tünelin çalışıp çalışmadığını kontrol etmek için uzaktaki Keenetic'te veya IPSec VPN tünelin ardında uzaktaki ağdan bir bilgisayarda ping atın.

İpucu

Yayın paketleri (NetBIOS gibi) VPN tünelden geçmez, dolayısıyla uzaktan erişimli ana sistem adları ağ ortamında görüntülenmez (IP adresiyle erişim sağlanabilir. Örneğin

\\192.168.1.27).IPSec VPN tünel kurulumuna rağmen sadece uzaktaki Keenetic'ten ping atabiliyor fakat uzaktaki ağ üzerinden ana sistemden ping atamıyorsanız, Windows Firewall ya da benzeri yazılımlar (Firewall or Firewall) ana sistem üzerinden ICMP trafiği (

ping) bloke ediyor olabilir.İpucu

Protokolün IKE v2 versiyonunu kullanmanızı tavsiye ederiz. Sadece aygıtınızın IKE v2'yi desteklemediği durumlarda IKE v1'yi kullanın.

VPN bağlantınız kesiliyorsa, Keenetic yönlendiricide 'Sabitlenmiş' ve 'Ölü eş (peer) algılama (DPD)' seçeneklerini devre dışı bırakmayı deneyin.