Коли слід використовувати правила переадресації портів, і коли правила міжмережевого екрану?

Маршрутизатори Keenetic мають вбудований Міжмережевий екран і механізм Трансляції мережевих адрес (NAT) для приховування та захисту пристроїв домашньої мережі від зовнішніх користувачів Інтернету та загроз. Обидві функції є важливими елементами безпеки локальної мережі.

Однак пам'ятайте, що Трансляція мережевих адрес і Міжмережевий екран не є однаковими функціями.

Розглянемо призначення кожної з цих функцій, щоб зрозуміти, коли слід використовувати правила NAT Переадресації портів, а коли правила Міжмережевого екрану, .

Трансляція мережевих адрес

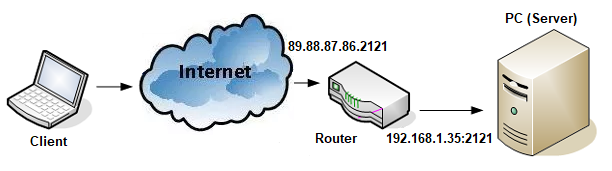

Трансляція мережевих адрес (NAT) — цей механізм дозволяє всім пристроям локальної мережі (комп’ютерам, планшетам, смартфонам) використовувати одну IP-адресу на зовнішньому інтерфейсі, через який вони підключаються до Інтернету або зовнішньої мережі. Найпоширеніший випадок: маршрутизатору призначено одну публічну IP адресу (яка використовується для доступу до зовнішньої мережі), за якою пристрої в домашній мережі з локальними/внутрішніми IP-адресами (за замовчуванням із підмережі 192.168.1.x) працюють і мають доступ.

У найпростішому випадку NAT IP-адреси джерела та призначення замінюються в мережевих пакетах. Пакети, що надходять із зовнішньої мережі, змінюють адресу призначення, а пакети, що надходять із внутрішньої мережі, змінюють адресу джерела. Зокрема, NAT змінює вихідну IP-адресу (внутрішню локальну/приватну адресу) у мережевому пакеті, отриманому від пристрою локальної мережі, на глобальну/зовнішню адресу перед передачею пакета до зовнішньої мережі. Коли відповідь отримана, NAT перетворює адресу призначення (зовнішню адресу) назад у локальну/внутрішню адресу перед тим, як передати її на хост внутрішньої мережі джерела.

За замовчуванням механізм NAT налаштований на запобігання або обмеження зовнішнього доступу (із зовнішньої мережі) до пристроїв локальної мережі, але при цьому дозволяє доступ із локальної мережі до зовнішньої мережі. NAT дозволяє приховати внутрішні служби комп’ютера/сервера в локальній мережі від доступу з Інтернету.

За допомогою спеціальних правил переадресації портів можна зробити певні внутрішні служби (наприклад, веб-сервер або FTP-сервер), розташовані в локальній мережі (LAN) за NAT, видимими (accessible) lдля зовнішніх користувачів з Інтернету. Для цього потрібно створити правила NAT для переадресації певних портів через маршрутизатор на комп’ютер/сервер локальної мережі ( Переадресація портів). По суті, такі правила визначають трансляцію трафіку із зовнішньої мережі у внутрішню (цей тип правила NAT називається Destination NAT).

Важливо

Переадресація портів працюватиме, лише якщо провайдер надає публічну IP-адресу для доступу до Інтернету. Для отримання додаткової інформації див. статтю Яка різниця між публічною та приватною IP-адресами?.

Ось приклади того, коли слід використовувати переадресацію портів:

Надання доступу з Інтернету до NAS, IP-камери або сервера (WWW, FTP тощо) у локальній мережі;

Надання доступу з Інтернету до комп’ютера в домашній мережі, використовуючи спеціальні служби для підключення до віддаленого робочого столу. Наприклад, за допомогою Remote Desktop (з Windows) або через Radmin, VNC тощо;

Виконайте заміну номера порту ('

mapping'), щоб використовувати інший порт. Наприклад, замініть порт для віддаленого керування маршрутизатором з Інтернету на інший (якщо ваш провайдер блокує стандартний порт80, і ви хочете використовувати порт8080для доступу до вебінтерфейсу);Відкрити порти для торрентів, ігрових консолей та інших програм, які використовують вхідний трафік із зовнішньої мережі для деяких функцій.

Більше інформації:

Важливо

На маршрутизаторах Keenetic вам DO NOT непотрібно налаштовувати правило дозволу брандмауера на додаток до правила переадресації портів. Досить створити правило переадресації портів в NAT.

При використанні деяких служб маршрутизатора (наприклад,PPTP VPN сервер,VPN-сервер L2TP/IPsec,FTP сервер, Послуга UPnP), правила переадресації портів автоматично вмикаються для пересилання адрес із внутрішньої мережі до зовнішньої. Ці правила не відображаються у вебінтерфейсі маршрутизатора.

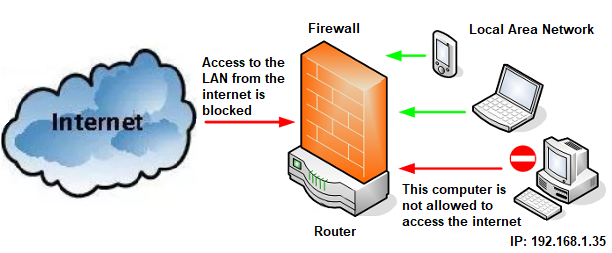

Міжмережевий екран

Міжмережевий екран призначений для захисту пристроїв локальної мережі від зовнішніх атак. Загалом міжмережевий екран діє на трафік після трансляції адрес та маршрутизації. Він контролює та фільтрує трафік відповідно до попередньо визначених правил на основі IP-адрес. міжмережевий екран в першу чергу призначений для безпеки та контролю доступу. За замовчуванням міжмережевий екран у маршрутизаторі дозволяє з’єднання з домашніх інтерфейсів (LAN) до публічних інтерфейсів (WAN) і блокує з’єднання у зворотному напрямку. Визначені користувачем правила дозволяють або забороняють доступ до певних хостів або служб у мережі (шляхом блокування портів або протоколів). Насправді правила міжмережевого екрану перевіряють, чи дозволити (permit) мережевий пакет чи відхилити (deny) його.

Ось приклади використання правил міжмережевого екрану:

Дозволити доступ до Інтернету лише певним комп’ютерам у локальній мережі та заблокувати доступ для всіх інших або, навпаки, заблокувати доступ до Інтернету лише певним комп’ютерам у локальній мережі та дозволити всім іншим;

Блокувати доступ до певних вебсайтів з локальної мережі;

Дозволити доступ до певних комп’ютерів у вашій локальній мережі, щоб отримати доступ лише до одного або кількох указаних вебсайтів;

Дозволити доступ з локальної мережі до Інтернету лише через вказані протоколи (служби);

Блокувати (заборонити) трафік на певних портах або протоколах;

Блокувати доступ з певних IP-адрес до маршрутизатора з Інтернету або зовнішньої мережі;

Дозволити віддалене керування маршрутизатором з Інтернету лише з певних IP-адрес.

Більше інформації:

Важливо

У Keenetic правила переадресації адрес (NAT) застосовуються раніше правил міжмережевого екрану.

Примітка

Деякі провайдери не дозволяють клієнтам у своїй мережі запускати та використовувати серверні програми (наприклад, вебсервери, FTP-сервери, PPTP VPN-сервери або поштові сервери). Ваш інтернет-провайдер може блокувати трафік користувача через стандартні протоколи та порти (наприклад, 21/FTP, 80/HTTP, 25/SMTP та інші порти) або виконувати періодичні перевірки мережі на наявність активних серверів (у разі виявлення доступ може бути згодом заблоковано або навіть призупинено). Для отримання додаткової інформації про використання серверних служб і блокування певного трафіку зверніться до свого постачальника послуг Інтернету.