Как реализован межсетевой экран?

Межсетевой экран (Firewall, сетевой экран) предназначен для защиты устройств локальной сети от атак извне. По умолчанию все компьютеры домашней сети скрыты от пользователей Интернета встроенным сетевым экраном и транслятором адресов NAT.

Механизм трансляции сетевых адресов NAT маскирует адреса компьютеров локальной сети за единственным адресом внешнего интерфейса, и работает непосредственно с содержимым кадров, подменяя адреса источника и назначения.

Сетевой экран действует на трафик уже после трансляции адресов и маршрутизации, и осуществляет контроль и фильтрацию трафика, в соответствии с заданными правилами на основе IP-адресов.

Встроенный сетевой экран интернет-центра разрешает устанавливать соединение из домашних интерфейсов (LAN) сети в публичные (WAN), и запрещает в обратную сторону. Пользовательскими настройками можно изменять параметры безопасности: разрешать или, наоборот, запрещать доступ к конкретным хостам или сервисам сети.

В предустановленных настройках по умолчанию публичным (внешним, public) является интерфейс, предназначенный для соединения с внешними сетями или для доступа в Интернет. Например, такими интерфейсами являются:

подключение по выделенной линии Ethernet;

беспроводное подключение по USB-модему мобильного Интернета 3G/4G/LTE;

подключение с авторизацией на основе протоколов PPPoE/PPTP/L2TP.

Домашними (локальными, private) являются интерфейсы домашней сети (клиенты подключенные к интернет-центру по Ethernet и по Wi-Fi) и гостевой беспроводной сети.

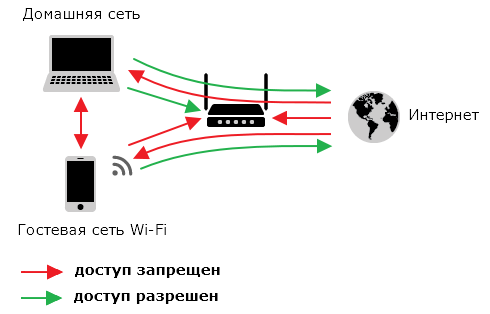

По умолчанию Keenetic принимает сетевые подключения только с локальных интерфейсов. Из домашних интерфейсов разрешено устанавливать соединения в публичные интерфейсы, и на само устройство для управления и доступа к сервисам, которые включены на интернет-центре (FTP, Transmission, сетевое использование USB-накопителей и т.п.). Для клиентов гостевой сети закрыт доступ для управления интернет-центром и к его сервисам.

Между локальными интерфейсами устанавливать соединение запрещено по умолчанию, но при необходимости, доступ можно разрешить.

Из публичных интерфейсов запрещено устанавливать соединения на любые другие интерфейсы, а также на само устройство.

Важно

По умолчанию доступ к управлению интернет-центром (к веб-конфигуратору) из внешней сети заблокирован.

1. Как реализован межсетевой экран?

Упрощенно, сетевой экранfirewall можно представить как набор преднастроенных и пользовательских фильтров, причем, правила, настроенные пользователем, имеют более высокий приоритет выполнения.

Сетевой экран оперирует следующими настройками:

IP-параметры (основные критерии правил фильтрации): IP-адрес/Подсеть, Протокол, Номер порта;

действия этих правил (Запретить или Разрешить) на пакеты сетевого трафика;

привязка правил к конкретному интерфейсу.

Пользовательская часть сетевого экрана Keenetic выполняет правила фильтрации, созданные для конкретного интерфейса. При создании правила сетевого экрана очень важно правильно определить интерфейс, для которого оно будет создано. Дело в том, что в привязке правил к интерфейсу также задаётся направление потока трафика, к которому данные правила будут применены. Правила могут выполняться для входящего или исходящего потока WAN- или LAN-интерфейса.

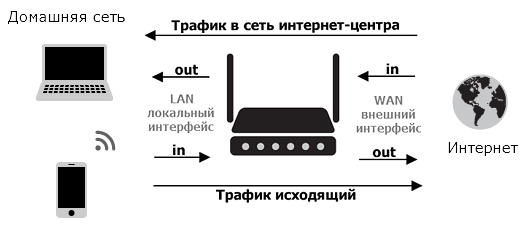

Входящее направление (in) — всегда к устройству, исходящее (out) — от него.

Относительно интерфейса, направление потока определяется как:

входящее (in) для трафика из внешней сети в локальную на WAN-порту, для LAN-интерфейсов это направление исходящее (out);

поток из локальной сети во внешнюю для WAN-интерфейсов является исходящим (out), а для LAN-интерфейсов входящим (in).

Согласно приведённой схеме, входящий пакет из внешней сети в локальную на WAN-интерфейсе — это входящее направление для правила сетевого экрана, но на LAN-интерфейсе правило для контроля этого трафика — уже исходящее (out).

Важно

В интернет-центрах серии Keenetic правила сетевого экрана действуют не «по-пакетно», а в рамках сессии (соединения). Поэтому при блокировке доступа куда-либо нужно запрещать прохождение пакетов со стороны инициатора запроса, а не ответы на эти запросы. Например, для запрета доступа по протоколу HTTP с локальных хостов на внешний адрес 77.88.99.10 нужно создать одно правило на локальном интерфейсе LAN, т.к. инициатор установки сессии (входящий трафик) находится в локальной сети.

Также стоит отметить, что в случае когда сессия уже установлена, а ПОСЛЕ этого применена настройка правила сетевого экрана, касающаяся трафика в этой сессии, данную существующую сессию сетевой экран не будет контролировать. Правило начнёт действовать после разрыва текущей сессии – принудительного или по истечении времени жизни сессии.

Для корректной работы вновь созданного правила (для сброса текущих/активных соединений), интерфейс интернет-центра, к которому оно применимо, следует отключить и включить снова.

2. Настройка правил межсетевого экрана

Правила сетевого экрана выполняются в порядке их указания по списку: первое верхнее и далее вниз. Для любого правила (точнее, для их группы или списка управления доступом) должен быть определён интерфейс, на котором они будут выполняться.

В каждом из правил должны быть указаны:

сети источника трафика и его назначения (IP-адреса хостов или подсетей);

протокол, для которого будет действовать настройка (TCP, UDP, ICMP);

для протоколов TCP и UDP обязательно должен быть указан номер порта;

действие, которое нужно выполнить над пакетом: Запретить (deny) или Разрешить (permit).

Важно

В Keenetic правила сетевого экрана обрабатываются после правил Трансляции сетевых адресов (NAT). Поэтому при создании правил сетевого экрана необходимо указывать IP-адрес хоста уже после трансляции адресов.

3. Настройка правил из веб-конфигуратора

Веб-интерфейс интернет-центра предлагает наиболее удобный способ управления правилами сетевого экрана. Но он имеет ограничение: созданные через веб-конфигуратор правила применяются только к входящему (in) направлению. Настроить правила для исходящего (out) направления нельзя. Через интерфейс командной строки (CLI) интернет-центра возможно создавать правила для любого направления.

Настройка правил сетевого экрана производится на странице "Межсетевой экран".При добавлении или редактировании правила в окне настройки выбирается действие — "Разрешить" прохождение трафика или "Запретить", и далее указываются критерии-условия, при совпадении которых эти действия будут выполняться.

Подсказка

Правила следует создавать для интерфейса, на котором фильтруемый трафик является инициирующим сессию;

При создании отсеивающих фильтров, разрешающие правила (permit) должны располагаться выше запрещающих (deny);

При настройке правил можно использовать только IP-адреса (при указании адреса источника или назначения нельзя использовать доменные имена).

Для получения информации по настройке правил межсетевого экрана из веб-конфигуратора, обратитесь к инструкции "Межсетевой экран".

4. Исключения в работе межсетевого экрана

Некоторые приложения (сервисы), доступные в интернет-центрах Keenetic, самостоятельно изменяют политики безопасности для своей работы. К ним относятся, например, Серверы VPN, FTP, настройка переадресации портов в NAT с внешнего интерфейса на компьютер в локальной сети или служба UPnP (механизм автоматического открытия портов на хосты в локальной сети). Со стороны пользователя при их использовании не требуется никаких дополнительных настроек, нужные разрешения добавляются автоматически (например, при настройке проброса портов в NAT, создание дополнительных правил в межсетевом экране не требуется, разрешения для доступа создаются автоматически).

Но при необходимости с помощью пользовательских правил можно ограничить трафик, который поступает через автоматически открытые направления, оставив только необходимый. Общая логика настройки таких ограничений — "разрешив нужное, запретим всё остальное".

Например, включенный VPN-сервер PPTP автоматически открывает входящий порт tcp/1723 на каждом из активных интерфейсов устройства. Если нужно ограничить возможность подключения для обращений с определённых адресов в сети Интернет, на внешнем интерфейсе следует создать правила, разрешающие прохождение протокола TCP на порт назначения 1723 от требуемых адресов-источников, а затем — запрещающее протокол TCP на порт 1723 от любых других узлов.

Выполнить настройку правил межсетевого экрана можно из интерфейса командной строки (CLI) интернет-центра.

Дополнительную информацию вы найдете в статье: "Настройка правил межсетевого экрана из командного интерфейса".

Подсказка

Рекомендуем ознакомиться с инструкцией "Примеры использования правил межсетевого экрана".