Новые механизмы защиты беспроводной сети WPA3 и OWE

Начиная с версии операционной системы KeeneticOS 3.1 в интернет-центрах Keenetic была добавлена поддержка новых алгоритмов безопасности WPA3-PSK, OWE, WPA/WPA2/WPA3-Enterprise и WPA3-192 Enterprise для беспроводной сети Wi-Fi.

Данная возможность реализована для всех новых моделей Keenetic c индексом KN-xxxx и моделей предыдущего поколения ZyXEL Keenetic Air, Extra II, Giga III, Ultra II.

Настройка WPA3-192 Enterprise (Suite B) возможна только для Keenetic Sprinter (KN-3710). Также для этих моделей была добавлена возможность использования протоколов WPA3-PSK и OWE для подключений Wireless ISP.

WPA3-PSK (Wi-Fi Protected Access) — алгоритм безопасности, обеспечивающий защиту данных в беспроводных сетях Wi-Fi. Относится к режиму WPA3-Personal, который входит в состав третьей версии набора протоколов WPA3. Разработан WPA3 организацией Wi-Fi Alliance и объявлен о выпуске в 2018 году. Новый протокол пришел на смену WPA2, представленного ещё в 2004 году. Основная идея внедрения нового протокола WPA3 — устранение концептуальных недоработок протокола WPA2, и в частности, защита от атак с переустановкой ключа (Key Reinstallation Attacks, KRACK). Протокол WPA3 обладает более высоким уровнем безопасности, в сравнении с WPA2.

WPA3 предусматривает два режима работы WPA3-Personal и WPA3-Enterprise.

WPA3-Personal (WPA3-PSK) обеспечивает 128-битное шифрование данных, а WPA3-Enterprise (Suite B) 192-битное.

OWE (Opportunistic Wireless Encryption) — метод шифрования для усиления защиты и конфиденциальности пользователей при подключении к открытым (публичным) сетям Wi-Fi.

Дополнительную информацию о механизмах защиты WPA3 и OWE вы найдете в разделе "Примечание" в конце статьи и по следующим ссылам: WPA3, SAE, OWE.

Подсказка

В версиях KeeneticOS до 3.4.3 для лучшей совместимости при включенном роуминге рекомендуем использовать протокол защиты сети WPA2. В противном случае в режиме WPA2+WPA3 устройства могут предпочитать WPA3 и при этом лишаться бесшовных переходов. Поддержка FT (Fast Transition) в режиме WPA3 реализована начиная с версии 3.4.3.

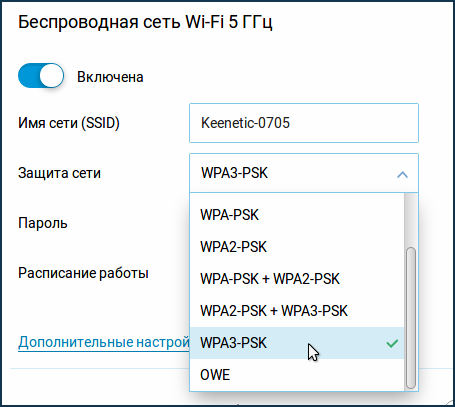

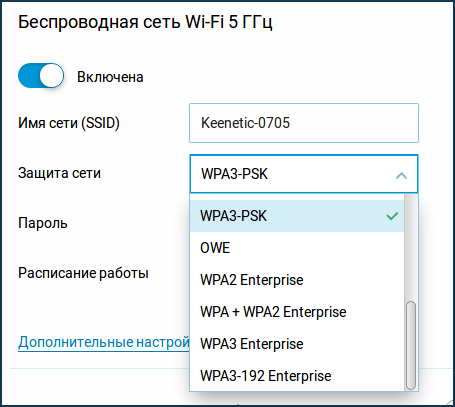

Настройка WPA3-PSK и OWE доступна в веб-конфигураторе Кинетика на странице "Домашняя сеть" в настройках беспроводной сети Wi-Fi.

Важно

Для использования новых механизмов защиты сети WPA3-PSK и OWE, подключаемое устройство должно иметь поддержку данных алгоритмов в драйвере своего радиомодуля.

При использовании смешанного типа шифрования "WPA2+WPA3" с некоторыми мобильными устройствами может наблюдаться снижение скорости. Дополнительную информацию вы найдете в статье "С чем может быть связано снижение скорости в режиме WPA2+WPA3?"

Смешанный режим WPA2+WPA3 включайте только в том случае, когда есть уверенность, что все устройства домашней сети нормально работают в этом режиме.

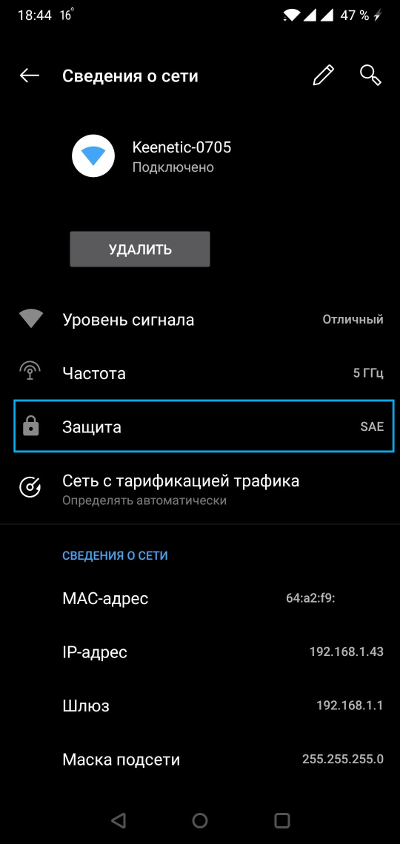

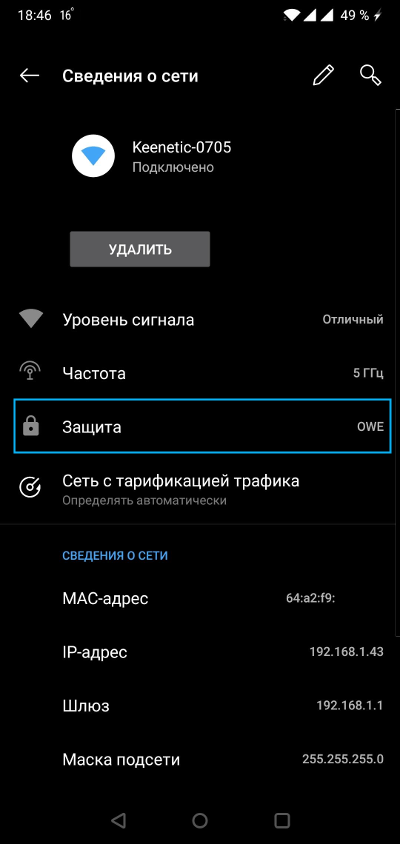

Ниже представлены примеры подключения на смартфоне Oneplus 6 с ОС Android 9.

Защита сети WPA3-PSK (SAE):

Защита сети OWE:

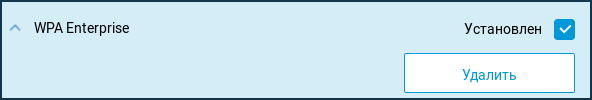

Для того чтобы воспользоваться протоколами WPA Enterprise нужно установить одноименный компонент системы "WPA Enterprise". Сделать это можно на странице "Общие настройки" в разделе "Обновления и компоненты", нажав на "Изменить набор компонентов".

После этого в параметрах беспроводной сети Wi-Fi появится возможность настройки протоколов WPA Enterprise.

Примечание

WPA3 предусматривает два режима работы WPA3-Personal и WPA3-Enterprise.

WPA3-Personal. Самое важное изменение в протоколе WPA3, это использование нового метода одновременной равноправной аутентификации SAE (Simultaneous Authentication of Equals), предоставляющего дополнительную защиту от брутфорс-атак. SAE должен заменить простой метод обмена общими ключами PSK (Pre-Shared Key), используемый в WPA2. Задача SAE максимально защитить процесс установки соединения от хакерских атак. SAE работает на основании предположения о равноправности устройств. Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо простого обмена сообщениями по очереди, как в случае с методом обмена ключами PSK. В SAE применяется специальный вариант установления связи (dragonfly handshake), использующий криптографию для предотвращения угадывания пароля злоумышленником.

Кроме вышесказанного, SAE использует метод прямой секретности (perfect forward secrecy, PFS) для дополнительного усиления безопасности, которого не было в PSK. Предположим, злоумышленник получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из Интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их. С использованием SAE при каждом новом соединении устанавливается новый шифрующий пароль, и если хакер в какой-то момент проникнет в сеть, он сможет украсть только пароль от данных, переданных после этого момента.

Подробно метод аутентификации SAE описан в стандарте IEEE 802.11-2016.

WPA3-Enterprise. Данный режим работы предназначен для использования в учреждениях, в которых предъявляются самые высокие требования к безопасности и конфиденциальности информации. WPA3-Enterprise (Suite B) обеспечивает 192-битное шифрование данных.

OWE (Opportunistic Wireless Encryption) является расширением стандарта IEEE 802.11, схожим с SAE. OWE обеспечивает безопасность данных, передаваемых по незащищенной сети, за счет их шифрования. При этом, от пользователей не требуется каких-то дополнительных действий и ввода паролей для подключения к сети.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается много клиентов, злоумышленник может собрать очень много данных, просто фильтруя проходящую мимо информацию.

OWE использует оппортунистическое шифрование, определенное в стандарте RFC 8110, чтобы защищаться от пассивного подслушивания. Оно также предотвращает атаки с инъекцией пакетов, когда злоумышленник пытается нарушить работу сети, создавая и передавая особые пакеты данных, выглядящие, как часть нормальной работы сети.