KeeneticOS 4.2

Примітки до випуску KeeneticOS для Keenetic Skipper (KN-1910) на Головному каналі

Випуски KeeneticOS у цьому каналі пройшли наше повне ретельне тестування та рекомендовані всім користувачам, щоб уникнути проблем і максимально використати можливості. Цей канал оновлюється приблизно кожні два-три тижні незначними випусками та кожні два місяці основними випусками.

Keenetic Skipper (KN-1910) зараз знаходиться в періоді підтримки Стандартні оновлення та отримує регулярні оновлення програмного забезпечення, включаючи покращення безпеки, нові функції, оновлення операційної системи та виправлення помилок.

Що нового?

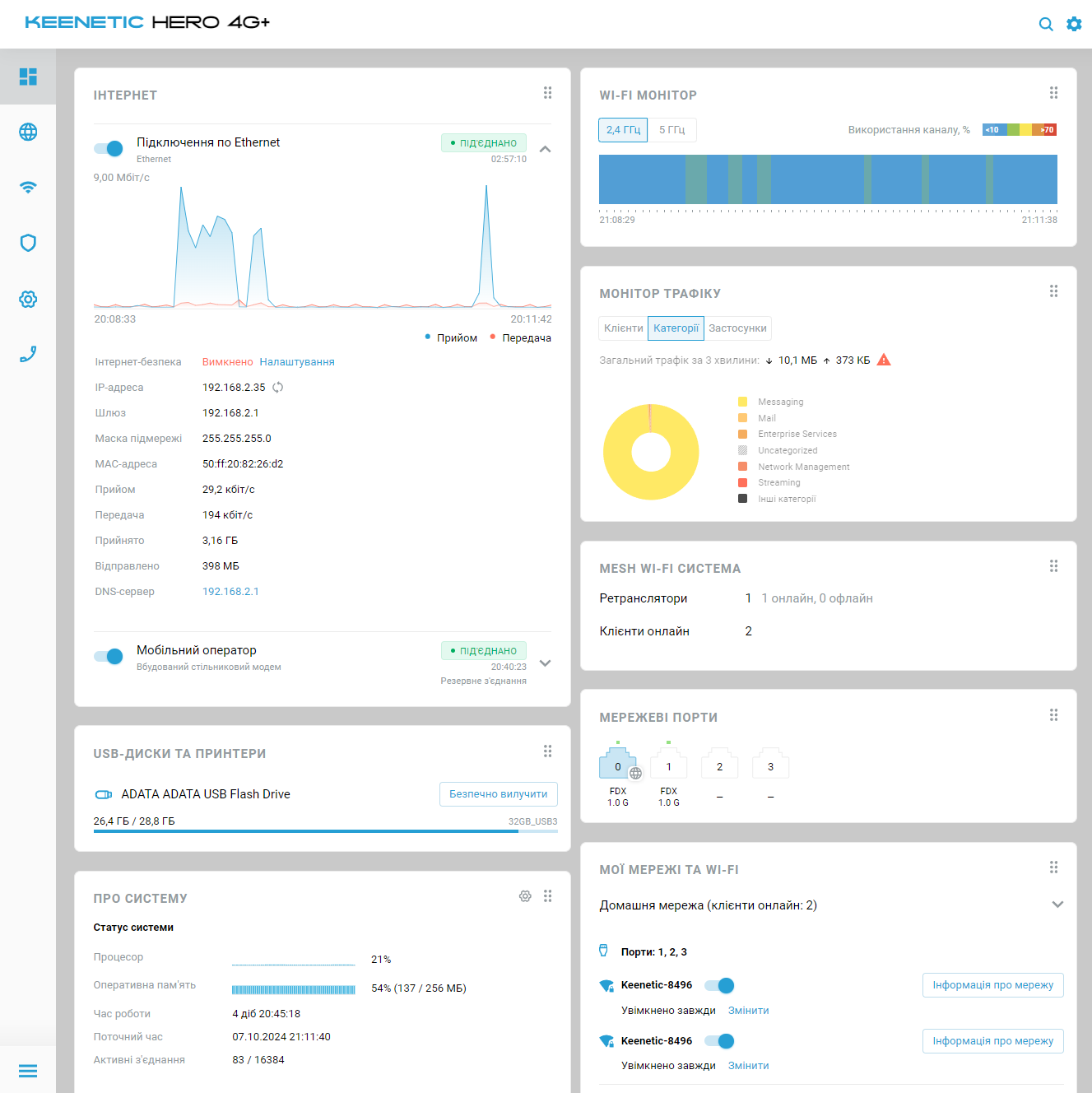

Ласкаво просимо до KeeneticOS версії 4.2! Як завжди, у нас є виправлення помилок і покращення продуктивності, але наша основна увага в цьому оновленні полягає в представленні нового веб-інтерфейсу та подальшому вдосконаленні підтримки протоколу IPv6 у різних службах KeeneticOS.

Новий вебінтерфейс має оновлений вигляд зі світлою та темною темами на вибір, в ньому приділено велику увагу підвищенню зручності використання. Ми перейшли на оновлену структуру, яка відповідає сучасним вимогам безпеки.

Тепер можна оновити KeeneticOS на всіх пристроях у Wi-Fi системі одним кліком миші. Крім того, Функція Автооновленняe керує оновленнями підключених ретрансляторів за розкладом основного маршрутизатора.

Клієнти, що підключаються до Домашньої мережі мережі тепер за замовчуванням автоматично реєструються, що покращує безпеку та полегшує керування.

Нова опція Політика сегмента за замовчуванням покращує керування доступом до Інтернету для мережевих клієнтів. За замовчуванням зареєстрований клієнт дотримуватиметься політики підключення, яка призначена сегменту мережі, до якого він підключається. Наприклад, ви можете налаштувати окрему мережу Wi-Fi вдома з такою ж назвою, що й офісна мережа, і направити її трафік на VPN-з’єднання до вашого офісу. Потім, працюючи з дому, просто перейдіть до офісної мережі Wi-Fi, щоб негайно телепортуватися.

Тепер доступні нові OpenConnect VPN сервер і клієнт. Підключайтеся до мереж або віддалено отримуйте доступ до мережі за допомогою безкоштовних програм, доступних для Android або iOS.

KeeneticOS 4.2.1

11/10/2024

Нове

Контролер Wi-Fi системи тепер може керувати каналом оновлення KeeneticOS на Ретрансляторах Wi-Fi системи. [NDM-3419]

mws member {member} update channel {channel}— встановити канал оновлення KeeneticOS{channel}на ретрансляторі{member}

Тепер підтримуються нові USB-модеми, зокрема:

ZTE MF79N 4G LTE Cat4 USB модем. [NDM-3451]

Vodafone K4606 3G USB модем. [NDM-3483]

Додано описи метрик сигналу модему LTE у спливаючому вікні Показати рівні сигналу. [NWI-3750]

Новий попередньо налаштований публічний DNS від ControlD тепер доступний на сторінці Інтернет-безпека. [NDM-3452]

Інтерфейс командного рядка (CLI)

opkg diskбуло доповнено новою опцією URL-адреси, яка дозволяє завантажувати віддалений архів встановлення OPKG. [NDM-3453]opkg disk ({disk} | {disk}) [{url}]— встановити{url}віддаленого архіву OPKG.Наприклад:

opkg disk storage:/ https://bin.entware.net/aarch64-k3.10/installer/aarch64-installer.tar.gz

Реалізовано автономний режим

Policy Table, який вимикає автоматичне додавання статичних маршрутів до вибраної політики підключення. [NDM-3445]ip policy {name} standalone— увімкнутиstandaloneрежим для політики підключення{name}.

WireGuard клієнтське підключення тепер вибирає випадкове значення слухати порт кожного разу, коли тунель з’єднується. [NDM-3469]

Додано команду CLI для відв'язки службових запитів DDNS від обраного інтерфейсу. [NDM-3420]

interface {name} dyndns nobind— відключити прив’язку DynDNS до інтерфейсу{name}.

Реалізовано команду CLI, щоб дозволити надсилання

client IDдля піру WireGuard з'єднання. [NDM-3427]interface {name} wireguard peer {peer} client-id send {value}— встановитиclient-idяк десяткове значення{value}необхідного шістнадцяткового ID для Wireguard{peer}.

Додано команду CLI для налаштування значення

authgroupдля OpenConnect підключення для забезпечення сумісності зі сторонніми розробками. [NDM-3430]interface {name} openconnect authgroup {authgroup}— встановити значення{authgroup}для використання з підключенням OpenConnect{name}.

При доступі до Інтернету через тунель додатки клієнт IKEv1/IPsec і Сервер VPN IKEv2/IPsec тепер дотримуються політики підключення, вибраної для зв’язаного сегмента мережі. [NDM-3431]

Ми представляємо Веб-інтерфейс нового покоління як стандартний інтерфейс користувача для налаштування та керування вашим пристроєм Keenetic. [NDM-3378]

Тепер ви можете прив'язати Мережеві порти на Розширювачах до будь-якого налаштованого сегмента мережі за допомогою інтерфейсу командного рядка (CLI). Крім того, ви можете вимкнути Мережеві порти з міркувань безпеки. [NDM-3162]

mws member {member} port {port} [no] access {interface}— прив'язати{port}на вузлі{member}для доступу до сегменту{interface};mws member {member} port {port} [no] disable— відключити{port}на вузлі{member}.

Удосконалено програмний пакет механізму обробки пакетів програмного для прискорення трафіку з ручним налаштуванням значення TTL. [SYS-1157]

Новий опція IntelliQoS дозволяє 802.1p співставлення priority code point (PCP) для вихідних пакетів в інтерфейсі командного рядка (CLI). [NDM-3318]

interface {name} vlan qos egress map {priority} {pcp}{priority}— Номер пріоритету черги NTCE. Використання0призначити однакове значення PCP будь-якому вихідному пакету на інтерфейсі;{pcp}— встановити нове значення пріоритету 802.1p.

Реалізація підключення ZeroTier тепер включає прийняття managed routes і DNS серверів опублікованих на мережевому контролері ZeroTier. [NDM-3319]

Додано опцію

camouflageдо обох SSTP VPN і OpenConnect VPN серверів і клієнтів, забезпечуючи кращий захист проти віддаленого сканування сервісів. [NDM-3257]oc-server camouflage— увімкнутиcamouflageопцію для VPN-серверу OpenConnectsstp-server camouflage— увімкнутиcamouflageопцію для Серверу SSTP VPN

Тепер доступний новий компонент мікропрограми VPN-клієнт OpenConnect, що дозволяє встановлювати безпечне з’єднання з віддаленим сервером через інтерфейс командного рядка (CLI). [NDM-3207]

Тепер доступне нове розширення CLI

grepдля фільтрації виводу командиshow. [NDM-3075]grep [-A <n>] [-B <n>] [-C <n>] regex— налаштувати вивід командиshowза допомогою регулярного розширенняregex.-A— кількість вузлів XML для показу після збігу.-B— кількість вузлів XML для показу перед збігом.-C— глибина кластера XML, яку потрібно відображати.

Наприклад:

(config)>

show interface | grep addressInterface, name = "Home" address: 192.168.2.1 ipv6: Interface, name = "Guest" address: 10.1.30.1 ipv6: (config)>show system | grep cpuloadcpuload: 5

Реалізована та тепер увімкнена нова політика сегмента для хостів за замовчуванням. Зареєстровані пристрої, яким призначено цю політику підключення, дотримуватимуться політики підключення за замовчуванням сегмента мережі, до якого вони підключаються. [NDM-2237]

ip hotspot host {MAC} conform— встановити хост із зазначеним{MAC}щоб дотримуватися політики підключення поточного сегмента.

Нова опція Впорядкування застосунків тепер доступна на сторінці Аналізатор трафіку застосунків через інтерфейс командного рядка (CLI). Цей параметр дозволяє створити профіль фільтрації, додати необхідні програми, призначити хост або сегмент профілю фільтрації та активувати розклад роботи. [NDM-3069]

ntce filter profile {name} application {application}— додати застосунок до профілю.ntce filter profile {name} group {group}— додати групу застосунків до профілю.ntce filter profile {name} type {type}— встановити тип профілю, який може бутиpermitабоdeny.ntce filter profile {name} description {description}— встановити опис профілю.ntce filter profile {name} schedule {schedule}— встановити розклад профілю.ntce filter assign host {host} {profile}— призначити профіль зареєстрованому хосту (MAC-адреса).ntce filter assign interface {interface} {profile}— призначити профіль інтерфейсу.

Нова опція автоматичної реєстрації хостів у Домашній сегмент тепер доступна (увімкнена за замовчуванням). Ви можете вимкнути цю функцію за допомогою інтерфейсу командного рядка (CLI). [NDM-3101]

ip hotspot auto-register disable— вимкнути автоматичну реєстрацію хоста для Домашній сегмент.

Тепер доступний новий системний компонент VPN-сервер OpenConnect, який забезпечує віддалене SSL VPN підключення до Keenetic. [NDM-3141]

oc-server interface {interface}— прив’язати сервер OpenConnect до інтерфейсу.oc-server pool-range {begin} {size}— встановити пул адрес OpenConnect.oc-server static-ip {name} {address}— встановити статичну IP-адресу для користувача.oc-server mtu {mtu}— встановити MTU сервера OpenConnect.oc-server multi-login— увімкнути кілька підключень з одним обліковим записом користувача.ip nat oc— увімкнути NAT для клієнтів OpenConnect.service oc-server— увімкнути службу OpenConnect.

Системний компонент Телефонна станція Keenetic тепер підтримує фільтрацію вхідних дзвінків. [VOX-271]

nvox sip {id} whitelist {digitmap}— створити білий список для SIP{id}із зазначеним{digitmap};наприклад:

nvox sip 1 whitelist|+380х.|2389x.|32756— дозволяє телефонувати з номерів, які починаються з+380,2389та32756.nvox sip {id} blacklist {digitmap}— створити чорний список для SIP{id}із зазначеним{digitmap};наприклад:

nvox sip 1 blacklist +380x.— заблокувати номер телефону, починаючи з+380.nvox sip {id} enable-whitelist— увімкнути білий список для SIP{id}.nvox sip {id} enable-blacklist— увімкнути чорний список для SIP{id}.show nvox sip {id} whitelist— відобразити налаштування білого списку.show nvox sip {id} blacklist— відобразити налаштування списку блокувань.

Тепер система Телефонна станція Keenetic підтримує імпорт телефонної книги з файлу. [VOX-326]

nvox phonebook import {filename} {mode}— імпортувати контакти в форматі vCard .filename— ім'я файлу *.vcf ;mode— режим імпорту:replace,overwrite,extend, абоduplicate.

nvox phonebook delete— видалити всі контакти з телефонної книги.nvox sip {id} enable-whitelist-phonebook— увімкнути телефонну книгу як фільтр білого списку для вхідних викликів.show nvox phonebook— відобразити всі записи телефонної книги.

Покращено

Контролер меш Wi-Fi системи тепер пропагує до ретрансляторів сегменти без точок доступу Wi-Fi. [NDM-3210]

Вимкнено підтримку DTLS (Datagram Transpot Layer Security) підтримка для VPN-серверу OpenConnect в Хмарний режимі KeenDNS для покращення сумісності з програмою VPN Client Pro. [NDM-3394]

Увімкнено кешування збереженої конфігурації для покращення часу відгуку Вебінтерфейсу та зменьшення навантаження на ЦП. [NWI-3643]

Реалізовано динамічне налаштування розміру таблиці за допомогою значення

nf_conntrack_maxдляsoftware ppe(Packet Processing Engine), коли користувач змінює максимальну кількість сеансів NAT через інтерфейс командного рядка (CLI). [NDM-3344]

Покращення сумісності Служби SNTP додало підтримку для

Reference IdentifierіReference Timestampзначень у відповідях SNTP на базі RFC4330. [NDM-3368]

The OpenSSL бібліотеку було переміщено до іншої гілки з останньою версією

3.0.13. [SYS-1152]Покращена стабільність кешу DNS через TLS і DNS через HTTPS серверів. [NDM-3320]

Клієнти Сервера VPN (PPTP, SSTP і OpenConnect) тепер отримують доступ до Інтернету відповідно Профіля доступу в Інтернет для локальної мережі, до якої прив’язаний сервер. [NDM-3295]

Реалізація серверів IKEv1/IKEv2 IPsec VPN тепер дозволяє уникнути конфліктів IP-адрес з іншими інтерфейсами. [NDM-3250]

Покращене виявлення хоста за допомогою

EchoReqвICMPv6протоколі для забезпечення правильної роботи правил переадресації портів для протоколу IPv6. [NDM-3265]Оптимізовано споживання пам'яті компонентом системи Спільний доступ до файлів і принтерів через SMB при використанні мобільного додатку ПCx File Explore. [NDM-2927]

Додано підсистему підтримки SMS для модемних модулів Fibocom FM350 і Quectel RM500U. [NDM-3267]

Phase 2 site-to-site IPsec тунелю тепер підтримує алгоритм SHA512 HMAC. [NDM-3269]

crypto ipsec transform-set {name} hmac esp-sha512-hmac— увімкнутиesp-sha512-hmacалгоритм для набору перетворень{name}

Додано інформацію про MAC-адресу і час реєстрації до назви пристроїв, зареєстрованих автоматично. Це допоможе вам легко ідентифікувати та відстежувати пристрої у вашій мережі. [NDM-3253]

Реалізований режим

aggressiveдля клієнту IKEv1 в інтерфейсі командного рядка (CLI) для сумісності з серверами VPN (IPsec), які працюють на маршрутизаторах Fritz!Box. [NDM-3227]interface {name} ipsec aggressive— встановитиaggressiveрежим Phase 1 для підключення VPN{name}

Новий параметр read/send timeout дозволяє встановити через інтерфейс командного рядка (CLI) тривалість сеансу для Веб-додатків проксі-сервісу KeenDNS. [NDM-3157]

ip http proxy {name} timeout {timeout}— комплект{timeout}для KeenDNS{name}проксі.

Параметри розширеної конфігурації безпеки (ASC) WireGuard тепер доступні в інтерфейсі командного рядка (CLI). [NDM-3202]

interface {name} wireguard asc {jc} {jmin} {jmax} {s1} {s2} {h1} {h2} {h3} {h4}— встановити додаткові параметри ASC для тунелю WireGuard{name}.

Відключення правил Переадресація портів (

ip static) призведе до примусового видалення відповідних активних сеансів. [NDM-3067]Реалізовано нові варіанти збереження заголовків Referer та Origin для Веб-застосунки проксі-служби KeenDNS в інтерфейсі командного рядка (CLI). [NDM-3089]

ip http proxy {name} preserve-referer— зберегти заголовок Referer для{name}правила веб-проксі.ip http proxy {name} preserve-origin— зберегти заголовок Origin для{name}правила веб-проксі.

Системний компонент Монітор NetFlow тепер може збирати інформацію про трафік IPv6 та контролювати мережеві потоки. [NDM-3109]

MOBIKEрозширення (RFC 4555) було ввімкнено для cервер VPN IKEv2/IPsec та клієнт IKEv2. [NDM-3164]

Виправлено

Виправлена проблема із збереженням налаштування Wireguard®

connect via. [NDM-3467]Виправлено проблему, яка викликала повідомлення про помилку

unable resolve NAT64 domainв інтерфейсі CLAT. [NDM-3484]Виправлено проблему, через яку Меш Wi-Fi система не працювала належним чином із використанням ретрансляторів з KeeneticOS версії

3.7. [NDM-3491]Виправлено проблему з фільтрацією

communityдля протоколу SNMPv1. [SYS-1203]

Відновлено коректну роботу обмеження доступу до my.keenetic.net для сегментів локальної мережі, налаштованих на заборону служб, розміщених на пристрої Keenetic. [NDM-3346]

Виправлено відображення переходів клієнтів Меш Wi-Fi системи між діапазонами в Журналі переходів. [NDM-3412]

Виправлено витік сокету в

nf_queue. [NDM-3428]

Виправлено проблему, через яку записи статичної конфігурації DNS IPv6 видалялися після запуску пристрою. [NDM-3390]

Вирішено проблему, яка спричиняла нестабільне з’єднання між локальною та віддаленою мережами в конфігурації з кількома підмережами IPsec VPN-тунелю типу «сайт-сайт»., захищеному в Фазі 1 за допомогою IKEv1. [NDM-3381]

Виправлено відображення Журналу переходів для Меш Wi-Fi системи клієнтів на мобільних пристроях. [NWI-3579]

Виправлено неправильне застосування правила фільтрації DNS-запитів для link-local адрес IPv6, яке траплялося за певних умов. [NDM-3379]

Виправлено залишання підключення PPTP VPN на резервному з’єднанні після відновлення основного з’єднання. [NDM-3376]

Вирішено проблему, яка спричиняла появу повідомлення про помилку

OpenVPN: Connection reset, restartingв Системному журналі. [NDM-3355]

Виправлено анонс префіксу IPv6 ULA (Unique Local Address) з неправильним

Aбітом. [NDM-3350]VPN-клієнт L2TP/IPsec тепер використовує випадковий вихідний порт, щоб уникнути проблем із з’єднанням, коли кілька з’єднань VPN L2TP/IPsec встановлюються за NAT на верхньому маршрутизаторі. [NDM-3349]

Виправлено вибір найкращого вузла для бездротового бекхолу в Меш Wi-Fi системі. [SYS-1161]

Виправлено облік трафіку IPv6 із вимкненим механізмом апаратної обробки пакетів. [NDM-3234]

Виправлено віддалений доступ через an IKEv2/IPsec VPN підключення до хосту локальної мережі, для якого налаштовано правило SNAT. [NDM-3310]

Виправлено валідацію Доменного ім'я DynDNS; тепер можна використовувати тільки один домен. [NDM-3309]

Увімкнені звіти SNMP за OID

ifAdminStatusдля контролю робочого стану портів пристрою за допомогою стороннього програмного забезпечення. [NDM-3296]

Виправлено переадресацію IP-адреси джерела в

X-Real-IPзаголовках під час доступу до веб-додатків через KeenDNS. [NDM-2214]Виправлено доступ до KeenDNS Веб-додатків налаштований із забороненим віддаленим доступом (

security-level private) із домашньої мережі. [NDM-3264]

Виправлено неповне застосування статичних маршрутів IPv6 під час повторного встановлення асоційованого з’єднання VPN після перезавантаження. [NDM-3248]

Сервіс UPnP тепер правильно застосовує правила до клієнтів, які отримують доступ до Інтернету через Політику підключення з активованим багатошляховим режимом. [NDM-3251]

Виправлено перехоплення DNS-запитів у додаткових сегментах мережі. [NDM-3228]

Виправлено пріоритетність визначеного користувачем правила

ip staticнад автоматичними правилами переадресації портів UPnP для хоста. [NDM-3078]Виправлений доступ до домашньої мережі для клієнтів VPN-серверу L2TP/IPsec коли правила

ip staticналаштовані на WAN P aliases. [NDM-3110]Виправлено прив’язку до WAN-адреси та доступу до сервісного порту для ZeroTier client підключення. [NDM-3216]

Виправлено відключення клієнта iOS L2TP/IPsec під великим навантаженням. [NDM-3180]

Фільтр вмісту CloudFlare виправлено для належної роботи в мережах, які не підтримують IPv6. [NDM-3163]

Виправлено проблему переадресація портів після рефакторингу коду Hotspot (

ip hostspot). [NDM-3127, NDM-3171]