KeeneticOS 4.2

Note sulla versione di KeeneticOS per Keenetic Skipper (KN-1910) nel canale principale

Le versioni di KeeneticOS in questo canale hanno superato i nostri rigorosi test e sono consigliate a tutti gli utenti, per evitare problemi e massimizzare le capacità. Questo canale viene aggiornato all'incirca ogni due-tre settimane con rilasci minori e ogni due mesi con rilasci maggiori.

Keenetic Skipper (KN-1910) è attualmente nel periodo di supporto Aggiornamenti Standard e riceve aggiornamenti software regolari, inclusi miglioramenti della sicurezza, nuove funzionalità, aggiornamenti del sistema operativo e correzioni di bug.

Cosa c'è di nuovo?

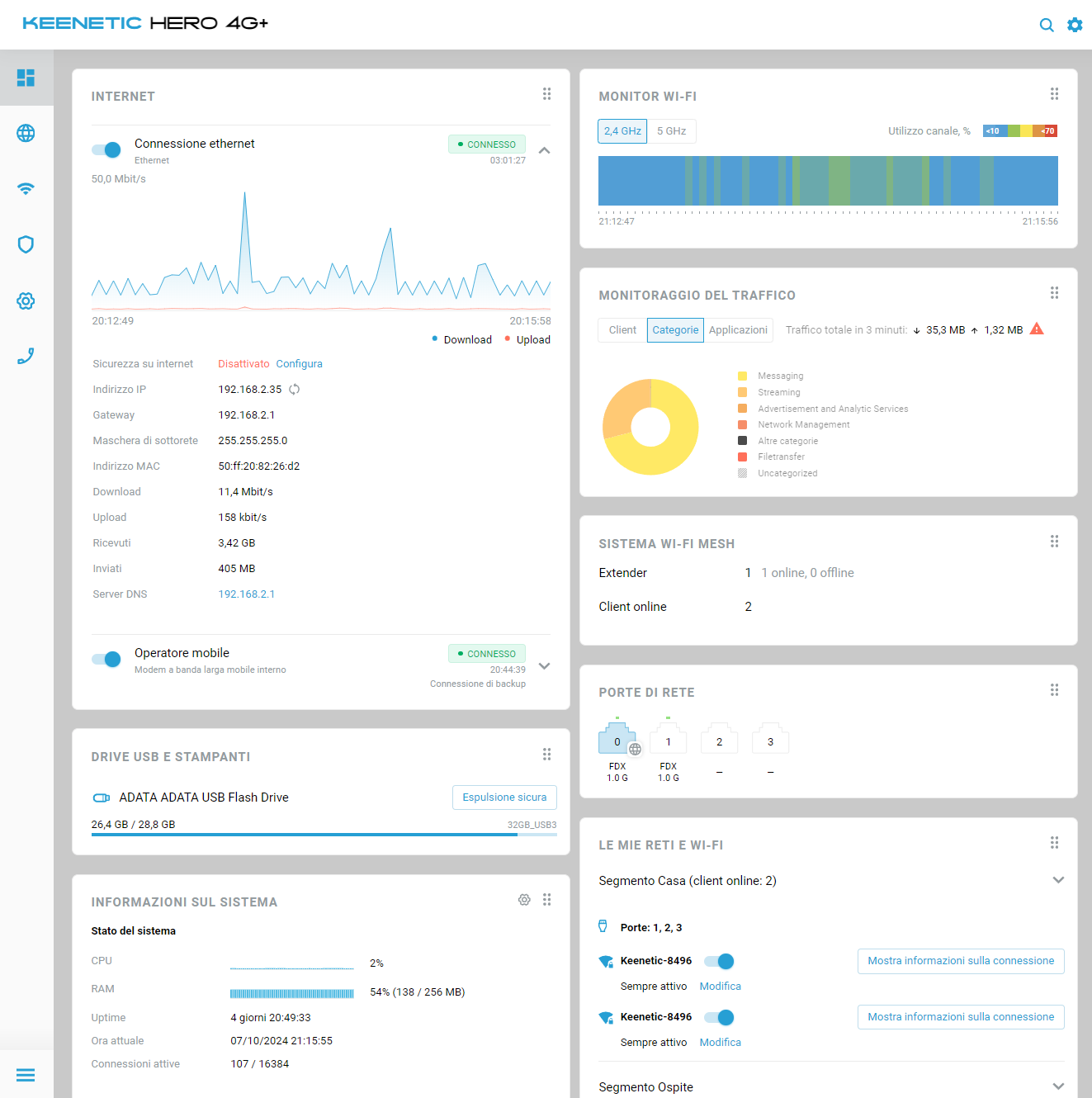

Benvenuti a KeeneticOS versione 4.2! Come al solito, abbiamo apportato diversi miglioramenti alle prestazioni e correzioni di bug, ma il nostro obiettivo principale per questo aggiornamento è introdurre la nuova interfaccia Web e migliorare ulteriormente il supporto per il protocollo IPv6 nei vari servizi KeeneticOS.

La nuova interfaccia Web ha un aspetto rinnovato, con temi chiari e scuri tra cui scegliere e miglioramenti di usabilità attentamente selezionati. Siamo passati a un framework aggiornato che supporta i moderni miglioramenti di sicurezza.

Ora è possibile aggiornare KeeneticOS su tutti i dispositivi del sistema Wi-Fi con un solo clic. Inoltre, La funzione di aggiornamento automatico gestisce automaticamente gli aggiornamenti degli extender collegati secondo la programmazione del router principale.

i client che si collegano al Segmento domestico della rete sono ora verranno registrati automaticamente per impostazione predefinita, migliorando la sicurezza e la facilità di gestione.

La nuova opzione Criterio predefinito del segmento migliora la gestione dell'accesso a Internet per i client di rete. Per impostazione predefinita, un client registrato seguirà la politica di connessione associata al segmento di rete a cui si sta connettendo. Ad esempio, puoi impostare una rete Wi-Fi separata a casa con lo stesso nome della rete dell'ufficio e instradare il suo traffico verso una connessione VPN al tuo ufficio. Quindi, quando lavori da casa, passa semplicemente alla rete Wi-Fi dell'ufficio per teletrasportarti immediatamente.

Sono ora disponibili i nuovi server e client VPN di OpenConnect. Collega le reti o accedi alla tua rete in remoto utilizzando applicazioni gratuite disponibili per Android o iOS.

KeeneticOS 4.2.5

15/01/2025

Risolto

Sono state applicate le seguenti correzioni all'Interfaccia web.

È stato risolto il problema relativo alla perdita della gestione durante la modifica dell'SSID nel Segmento Home sull'extender wireless. [NWI-3983]

È stato risolto il problema di visualizzazione dello stato di aggiornamento della libreria per l'applicazione Server multimediale. [NWI-3844]

Corretto il problema di immissione del codice 2FA nel popup dell'account NextDNS. [NWI-3925]

Sono stati corretti gli spazi mancanti nei collegamenti agli articoli della knowledge base. [NWI-3929]

Risolto il problema della visibilità dell'icona "chiudi" per le notifiche pop-up. [NWI-3946]

È stata corretta la visualizzazione delle informazioni sui grafici a torta quando si passa sopra con il mouse sulla pagina Monitoraggio del traffico. [NWI-3947]

È stato risolto un problema di riavvio causato dal sovraccarico dell'elenco indirizzi MAC in modalità whitelist ACL wireless. [SYS-1253]

È stata corretta l'incoerenza dei dati dell'applicazione che causava problemi con la pagina Analizzatore del traffico delle applicazioni. [NDM-3602]

Corretto lo stato dei client bloccati assegnati al Criterio predefinito del segmento (

conform). [NDM-3607]Un problema che ha causava la visualizzazione del messaggio di errore

system failed [0xcffd0532], unable to write to control filenel Registro di sistema è stato corretto. [NDM-3614]È stato risolto un problema per cui il Registro di sistema mostrava

there are errors in configquando il server VPN OpenConnect era attivo. [NDM-3627]

KeeneticOS 4.2.4

18/12/2024

Risolto

Sono state applicate le seguenti correzioni all'Interfaccia web.

È stata corretta la selezione delle reti con protezione WPA3 dall'elenco delle reti disponibili sul sito web nella pagina Wireless ISP. [NWI-3937]

Corretto l'errore di Applicazioni non installate sulla pagina di stato nella Dashboard di Sistema. [NWI-3798]

Fissata la visualizzazione dei tooltip nella pagina Monitoraggio del traffico dell' Interfaccia Web. [NWI-3894]

È stata corretta la visualizzazione di alcuni nomi utente nel file Profili utente nel popup di configurazione. [NWI-3898]

Corretto l'ordinamento della colonna Uptime nella tabella dei nodi nella del Sistema Wi-Fi Mesh. [NWI-3815]

Risolto il problema dello sfarfallio durante il caricamento della pagina Segmento domestico. [NWI-3820]

Corretti i titoli delle sezioni del menu. [NWI-3824]

Sono stati corretti i suggerimenti nella pagina Monitoraggio del traffico nella visualizzazione mobile. [NWI-3825]

Risolto il problema del completamento automatico nella pagina dell'interfaccia della riga di comando

/webcli. [NWI-3791]Corretta la visualizzazione di stringhe lunghe nei risultati della ricerca integrata. [NWI-3866]

Risolto un timeout di funzionamentonon corretto nel servizio Proxy DNS durante l'attesa della risposta del server DNS upstream in determinate condizioni. [SYS-1245]

Risolto un bug per cui WireGuard VPN tentava di riconnettersi dopo la chiusura dell'interfaccia sottostante. [NDM-3560]

I client dei server VPN (PPTP, SSTP e OpenConnect) ora accederanno a Internet in base alla politica di connessione della rete locale a cui è connesso il server. [NDM-3563]

È stato risolto il problema dell'attivazione di un punto di accesso a 5 GHz dopo l'aggiunta di un Extender al sistema Sistema Wi-Fi mesh. [NDM-3565]

Risolto un problema che comportava un uptime di WireGuard VPN non corretto in determinate condizioni. [NDM-3567]

KeeneticOS 4.2.3

20/11/2024

Nuovo

L'opzione per selezionare il canale di aggiornamento del sistema operativo per gli Extender del sistema Wi-Fi è ora disponibile nella pagina web del Sistema Wi-Fi mesh. [NWI-3823]

Nuove opzioni implementate nell'Interfaccia web.

Nel popup Posizione delle carte è stato aggiunto il pulsante Reset per ripristinare l'ordine originale. [NWI-3702]

Tutti gli access point Wi-Fi nei segmenti vengono ora visualizzati nella relativa scheda della pagina Pannello di controllo del sistema. [NWI-3743]

Migliorato

Miglioramente applicati nell'Interfaccia web.

Migliorata la tabella delle Connessioni attive. [NWI-3703]

Sono stati modificati i colori nei grafici del Monitoraggio del traffico per una migliore visibilità e contrasto. [NWI-3699]

La lunghezza massima del Nome utente per le Connessioni proxy è stata aumentata a 128 caratteri. [NDM-3512]

Ora il servizio DDNS riprova ad aggiornare la risoluzione del Nome di dominio 30 secondi dopo un tentativo fallito. [NDM-3513]

Abilitato il multicast LLDP oltre agli annunci broadcast per migliorare la compatibilità con gli switch Ethernet gestiti. [SYS-1214]

Risolto

Risolto un problema per cui la connessione SFTP al Server SFTP si bloccava dopo aver trasferito 476 megabyte. [SYS-1240]

Corretto un problema di KeenDNS con l'accesso a Internet alle applicazioni Web con l'impostazione Nessun accesso (

security-level private) abilitata. [NDM-3479]Corretto un problema con la riconnessione del client OpenConnect VPN quando il server OpenConnect VPN remoto viene riavviato. [NDM-3532]

Sono state applicate le seguenti correzioni all'Interfaccia web.

Risolto il problema in cui le schede del Pannello di controllo del sistema non erano modificabili sugli schermi dei dispositivi mobili. [NWI-3865]

Rimosse le voci DNS specifiche del dominio dalla finestra di dialogo Livelli di segnale. [NWI-3784]

Corretto un problema con il download dei file di acquisizione dei pacchetti quando si utilizza un'unità USB come posizione di archiviazione. [NWI-3790]

Ottimizzata la logica interna della finestra popup del Registro di sistema. [NWI-3813]

Corretta la visualizzazione del suggerimento per i campi IP statico campi. [NWI-3818]

Corretto il comportamento del selettore della modalità di visualizzazione nella pagina Applicazioni. [NWI-3827]

Corretti gli errori JS nella pagina Impostazioni generali del sistema. [NWI-3840]

Corretta la visualizzazione del percorso della cartella Libreria multimediale per l'applicazione Media server. [NWI-3852]

Sono state applicate le seguenti correzioni all'Interfaccia web.

Corretta la posizione del collegamento Altre opzioni di gestione sui dispositivi mobili. [NWI-3722]

Risolto un problema per cui il disco USB scompariva dalla sezione Dispositivi USB quando si smontano tutte le partizioni. [NWI-3762]

Sono stati corretti i suggerimenti per i pulsanti di attivazione/disattivazione Wi-Fi sugli Extender nel Sistema Wi-Fi Mesh. [NWI-3763]

Corretto il colore della barra di scorrimento per il tema Scuro. [NWI-3764]

Corretto lo scorrimento sui dispositivi mobili. [NWI-3768]

Risolte le condizioni di disponibilità delle Applicazioni. [NWI-3770]

Corretti errori JS quando si apre la pagina di configurazione di un segmento. [NWI-3779]

Corretto il ritorno a capo automatico quando il menu viene espanso. [NWI-3780]

Corretto il posizionamento dell'intestazione Controllo della larghezza di banda nella pagina Criteri di connessione. [NWI-3781]

Corretto il colore dei pulsanti di scelta della modalità operativa. [NWI-3714]

Risolto il problema della configurazione del Numero del canale Wi-Fi e le notifiche quando si utilizza un Wireless ISP. [NWI-3698]

Corretto il problema di visualizzazione sullo stato del modem USB. [NWI-3707]

Corretto il calcolo della Dimensione del pool di indirizzi DHCP. [NWI-3720]

Corretta l'evidenziazione nella sezione Impostazioni porte e VLAN durante la modifica delle impostazioni. [NWI-3789]

Risolta la rimozione del server DNS per la connessione Wireguard VPN Connessione VPN. [NWI-3800]

Corretta visualizzazione errata delle impostazioni Autenticazione 802.1x in assenza del componente installato. [NWI-3822]

Risolta comunicazione con il server di orario NTP remoto tramite alias IP. [NDM-3417]

Risolto un problema che causava la visualizzazione del messaggio di errore

sent too big header while reading response header from upstreamnel Registro di sistema quando si accedeva alle applicazioni web tramite KeenDNS. [NDM-3480]Risolto un problema di incompatibilità con il motore dei pacchetti software (

ppe software) con il traffico in entrata con TTL 1. [NDM-3490]Risolto il problema di rimozione del record DNS (

ip name-server) con la porta predefinita. [NDM-3493]Corretto l'elenco delle connessioni Ethernet. [NDM-3504]

È stato risolto un problema che causava la visualizzazione del messaggio di errore

Bridge: wrong port indexnel Registro di sistema quando si visualizzava la pagina Liste client. [NDM-3514]Risolto un problema con il salvataggio del campo Indirizzo del server quando la modalità "camouflage" veniva usata nel client VPN SSTP. [NDM-3521]

È stato risolto un problema che causava la visualizzazione del messaggio di errore

https-dns-proxy: curl needed more event than max connectionsnel Registro di sistema è. [NDM-3523]

KeeneticOS 4.2.1

11/10/2024

Nuovo

Il Controller del sistema Wi-fi è ora in grado di gestire il canale di aggiornamento di KeeneticOS sugli Extenders del Sistema Wi-Fi. [NDM-3419]

mws member {member} update channel {channel}— imposta KeeneticOS{channel}su un extender{member}

Sono ora supportati nuovi modem USB, tra cui:

ZTE MF79N 4G LTE Cat4 USB modem. [NDM-3451]

Vodafone K4606 3G USB modem. [NDM-3483]

Aggiunte le descrizioni delle metriche del segnale del modem LTE al popup Mostra livelli di segnale. [NWI-3750]

Le nuove preimpostazioni del resolver DNS pubblico di ControlD sono ora accessibili nella pagina Sicurezza Internet. [NDM-3452]

L'interfaccia a riga di comando (CLI) di

opkg diskè stata arricchita con una nuova opzione URL, che consente di scaricare l'archivio di installazione OPKG remoto. [NDM-3453]opkg disk ({disk} | {disk}) [{url}]— imposta{url}dell'archivio OPKG remoto.Per esempio:

opkg disk storage:/ https://bin.entware.net/aarch64-k3.10/installer/aarch64-installer.tar.gz

È stata implementata una modalità di

Tabella delle policyche disabilita l'aggiunta automatica di rotte statiche alla policy di connessione selezionata. [NDM-3445]ip policy {name} standalone— abilita la modalitàstandaloneper la politica di connessione{name}.

Le connessioni client WireGuard ora selezionano una porta di ascolto casuale ogni volta che il tunnel si riconnette. [NDM-3469]

Aggiunto un comando CLI per disconnettere le richieste del servizio DDNS dall'interfaccia specificata. [NDM-3420]

interface {name} dyndns nobind— disabilita il binding DynDNS sull'interfaccia{name}.

Implementato un comando CLI per abilitare l'invio del

client IDper il peer di connessione Wireguard. [NDM-3427]interface {name} wireguard peer {peer} client-id send {value}— impostaclient-idcome un decimale{value}dell'ID esadecimale richiesto per il{peer}Wireguard .

Aggiunto un comando CLI per configurare il valore

authgroupper la connessione Openconnect per garantire la compatibilità con terze parti. [NDM-3430]interface {name} openconnect authgroup {authgroup}— imposta il valore{authgroup}da utilizzare con la connessione dell'interfaccia OpenConnect{name}.

Quando si accede a Internet tramite tunnel, i client delle applicazioni del server VPN IKEv1/IPsec e IKEv2/IPsec ora seguono la politica di connessione selezionata per il segmento di rete associato. [NDM-3431]

Stiamo introducendo l' Interfaccia Web di nuova generazione come interfaccia standard per la configurazione e la gestione del dispositivo Keenetic. [NDM-3378]

Ora è possibile assegnare le Porte di rete sui dispositivi Extender a qualsiasi segmento di rete configurato utilizzando l'interfaccia della riga di comando (CLI). In alternativa, potresti voler disabilitare le Porte di rete per motivi di sicurezza. [NDM-3162]

mws member {member} port {port} [no] access {interface}— assegna{port}al nodo{member}per accedere a un segmento{interface};mws member {member} port {port} [no] disable— disattiva{port}al nodo{member}.

Migliorato motore di elaborazione dei pacchetti software per consentire l'accelerazione del traffico con un valore TTL impostato manualmente. [SYS-1157]

Nel nuovo IntelliQoS l'opzione 802.1p consente la mappatura del punto di codice di priorità (PCP) per i pacchetti in uscita nell'interfaccia della riga di comando (CLI). [NDM-3318]

interface {name} vlan qos egress map {priority} {pcp}{priority}— Numero in coda con priorità NTCE. Utilizza0per assegnare lo stesso valore PCP a qualsiasi pacchetto in uscita sull'interfaccia;{pcp}— imposta il nuovo valore del punto del codice di priorità 802.1p.

L'implementazione di Connessione ZeroTier ora include l'accettazione percorsi gestiti E Server DNS pubblicato sul controller di rete ZeroTier. [NDM-3319]

L'opzione della modalità

camouflageè stata aggiunta a entrambi, SSTP VPN e OpenConnect VPN servers e clients, forniscono una maggiore sicurezza contro la scansione del servizio remoto. [NDM-3257]oc-server camouflage— abilitato opzionecamouflageper il Server VPN OpenConnectsstp-server camouflage— abilitata opzionecamouflageper SSTP VPN server

È ora disponibile il nuovo componente di sistema Client VPN OpenConnect, che consente di stabilire una connessione sicura a un server remoto tramite l'interfaccia della riga di comando (CLI). [NDM-3207]

E' disponibile una nuova estensione

grepCLI per filtrare l'output del comandoshow. [NDM-3075]grep [-A <n>] [-B <n>] [-C <n>] regex— ritaglia l'output del comandoshowutilizzando l'espressione regolareregex.-A— numero di nodi XML da mostrare dopo la corrispondenza.-B— numero di nodi XML da mostrare prima della corrispondenza.-C— profondità del cluster XML visualizzata.

Per esempio:

(config)>

show interface | grep addressInterface, name = "Home" address: 192.168.2.1 ipv6: Interface, name = "Guest" address: 10.1.30.1 ipv6: (config)>show system | grep cpuloadcpuload: 5

E' stata implementata una nuova politica predefinita del segmento che ora è abilitata per impostazione predefinita. I dispositivi registrati a cui è assegnato questo criterio di connessione seguiranno il criterio di connessione predefinito del segmento di rete a cui si connettono. [NDM-2237]

ip hotspot host {MAC} conform— imposta l'host con il{MAC}specificato, per seguire la politica di connessione del segmento corrente.

La nuova opzione di filtraggio delle applicazioni è ora disponibile nel servizio Analizzatore del traffico dell'applicazione tramite interfaccia a riga di comando (CLI). Questa opzione consente di creare un profilo di filtraggio, aggiungere le applicazioni richieste, assegnare un host o un segmento al profilo di filtraggio e abilitare la pianificazione delle operazioni. [NDM-3069]

ntce filter profile {name} application {application}— aggiunge un'applicazione al profilo.ntce filter profile {name} group {group}— aggiunge un gruppo di applicazioni al profilo.ntce filter profile {name} type {type}— imposta il tipo di profilo, che può esserepermitodeny.ntce filter profile {name} description {description}— imposta la descrizione del profilo.ntce filter profile {name} schedule {schedule}— imposta la pianificazione del profilo.ntce filter assign host {host} {profile}— assegna un profilo a un host registrato (indirizzo MAC).ntce filter assign interface {interface} {profile}— assegna un profilo a un'interfaccia.

E' ora disponibile la nuova opzione per registrare automaticamente gli host nel file Segmento locale (abilitata per impostazione predefinita). È possibile disattivare questo comportamento utilizzando l'interfaccia della riga di comando (CLI). [NDM-3101]

ip hotspot auto-register disable— disabilita la registrazione automatica degli host per Segmento domestico.

Il nuovo componente di sistema OpenConnect VPN server è ora disponibile, fornendo una connessione remota VPN SSL al tuo Keenetic. [NDM-3141]

oc-server interface {interface}— associa il server OpenConnect a un'interfaccia.oc-server pool-range {begin} {size}— imposta il pool di indirizzi OpenConnect.oc-server static-ip {name} {address}— imposta l'indirizzo IP statico per un utente.oc-server mtu {mtu}— imposta la MTU del server OpenConnect.oc-server multi-login— abilita più connessioni con lo stesso account utente.ip nat oc— abilita NAT per i client OpenConnect.service oc-server— abilita il servizio OpenConnect.

Il componente di sistema Statione telefonica Keenetic ora supporta il filtraggio delle chiamate in entrata. [VOX-271]

nvox sip {id} whitelist {digitmap}— crea whitelist per SIP{id}con{digitmap}specificati;Per esempio:

nvox sip 1 whitelist +1111x.|+2222x.|2389x.|32756— consente di ricevere telefonate da numeri che iniziano con+1111,+2222,2389e dal numero32756.nvox sip {id} blacklist {digitmap}— crea una blacklist per SIP{id}con{digitmap}specificati;Per esempio:

nvox sip 1 blacklist +3333x.— blocca telefonate in ingresso da numeri che iniziano con+3333.nvox sip {id} enable-whitelist— abilita la whitelist per SIP{id}.nvox sip {id} enable-blacklist— abilita la lista nera per SIP{id}.show nvox sip {id} whitelist— visualizza le impostazioni della lista consentita.show nvox sip {id} blacklist— visualizza le impostazioni della lista bloccata.

Il componente di sistema Stazione telefonica Keenetic ora supporta l'importazione della rubrica da un file. [VOX-326]

nvox phonebook import {filename} {mode}— importa i contatti nel formato vCard.filename— *.vcf nome del file;mode— modalità di importazione:replace,overwrite,extend, oduplicate.

nvox phonebook delete— elimina tutti i contatti dalla rubrica.nvox sip {id} enable-whitelist-phonebook— abilita la rubrica come filtro della lista consentita per le chiamate in entrata.show nvox phonebook— visualizza tutti i record della rubrica.

Migliorato

Il Controller del sistema Wi-Fi Mesh ora propaga i segmenti senza access point Wi-Fi agli extender. [NDM-3210]

Disabilitato il supporto DTLS (Datagram Transport Layer Security) per il Server VPN OpenConnect nella Modalità cloud KeenDNS per migliorare la compatibilità con l'applicazione VPN Client Pro. [NDM-3394]

Abilitata la memorizzazione nella cache della configurazione salvata per migliorare il tempo di risposta dell' Interfaccia web e ridurre il carico sulla CPU. [NWI-3643]

Implementata la regolazione dinamica delle dimensioni della tabella con il valore

nf_conntrack_maxper ilsoftware ppe(Packet Processing Engine) quando l'utente modifica il numero messimo delle sessioni NAT l'interfaccia della riga di comando (CLI). [NDM-3344]

IL miglioramento della compatibilità del Servizio SNTP aggiunge il supporto per

Reference IdentifiereReference Timestampnelle risposte SNTP basate su RFC4330. [NDM-3368]

La libreria OpenSSL è stata spostata in un ramo diverso con la versione più recente

3.0.13. [SYS-1152]Maggiore affidabilità del DNS su TLS E DNS su HTTPS nella cache del server. [NDM-3320]

I clienti del Server VPN (PPTP, SSTP e OpenConnect) ora accedono a Internet seguendo la Priorità di connessione della rete locale a cui è legato il server. [NDM-3295]

L'implementazione dei server VPN IKEv1/IKEv2 IPsec consente ora di evitare conflitti di indirizzi IP con altre interfacce. [NDM-3250]

Rilevamento host migliorato utilizzando

EchoReqnel protocolloICMPv6per garantire il corretto funzionamento delle regole di port forwarding per il protocollo IPv6. [NDM-3265]Ottimizzato il consumo di memoria del componente di sistema Condivisione di file e stampanti SMB quando si utilizza l'applicazione mobile Cx File Explorer. [NDM-2927]

Aggiunto il supporto del sottosistema sms per i moduli modem Fibocom FM350 e Quectel RM500U. [NDM-3267]

La Phase 2 del tunnel IPsec site-to-site ora supporta l'algoritmo SHA512 HMAC. [NDM-3269]

crypto ipsec transform-set {name} hmac esp-sha512-hmac— abilita l'algoritmoesp-sha512-hmacper l'insieme di trasformazioni{name}

Aggiunte informazioni sull'Indirizzo MAC e sul tempo di registrazione al nome dei dispositivi registrati automaticamente. Ciò ti aiuterà a identificare e tenere traccia facilmente dei dispositivi sulla tua rete. [NDM-3253]

Implementata una opzione di modalità

aggressiveper il Client IKEv1 nell'interfaccia della riga di comando (CLI) per la compatibilità con i server VPN (IPsec) in esecuzione sui router Fritz!Box. [NDM-3227]interface {name} ipsec aggressive— imposta la Phase 1 in modalitàaggressiveper la connessione VPN{name}

Una nuova opzione di timeout di lettura/invio consente di impostare la durata della sessione per le Applicazioni web del servizio proxy KeenDNS tramite l'interfaccia della riga di comando (CLI). [NDM-3157]

ip http proxy {name} timeout {timeout}— imposta{timeout}per il proxy KeenDNS{name}.

I parametri di configurazione di sicurezza avanzata (ASC) di WireGuard sono ora disponibili nell'interfaccia della riga di comando (CLI). [NDM-3202]

interface {name} wireguard asc {jc} {jmin} {jmax} {s1} {s2} {h1} {h2} {h3} {h4}— imposta parametri ASC aggiuntivi per il tunnel WireGuard{name}.

La disabilitazione delle regole di Port forwarding (

ip statico) ora forzano l'eliminazione delle sessioni attive corrispondenti. [NDM-3067]Implementate nuove opzioni per preservare le intestazioni Referer e Origin per le Applicazioni web del servizio proxy KeenDNS nell'interfaccia della riga di comando (CLI). [NDM-3089]

ip http proxy {name} preserve-referer— preserva l'intestazione del Referer per{name}della regola del proxy web.ip http proxy {name} preserve-origin— preserva l'intestazione Origin per{name}della regola del proxy web.

Il componente di sistema Monitoraggio NetFlow ora può ora raccogliere informazioni sul traffico IPv6 e monitorare i flussi di rete. [NDM-3109]

L'estensione

MOBIKE(RFC4555) è stata abilitata sia per il Server VPN IKEv2/IPsec sia per il client IKEv2. [NDM-3164]

Risolto

Problema risolto con il salvataggio di Wireguard®

connect viaimpostazione. [NDM-3467]Risolto un problema che causava un messaggio di errore

unable resolve NAT64 domainsull’interfaccia CLAT. [NDM-3484]È stato risolto un problema per cui il sistema Sistema Wi-Fi mesh non funzionava correttamente con gli extender che utilizzano la versione KeeneticOS

3.7. [NDM-3491]Corretto un problema con il filtraggio delle

communityper il protocollo SNMPv1. [SYS-1203]

Ripristinato il corretto funzionamento di restrizione all'accesso su my.keenetic.net dai segmenti di rete locale configurati per vietare i servizi ospitati sul dispositivo Keenetic. [NDM-3346]

Corretta la visualizzazione dei client del Sistema Wi-Fi Mesh che cambiano banda nel Registro di transizione. [NDM-3412]

Risolto il problema della perdita del socket in

nf_queue. [NDM-3428]

Risolto un problema per cui le voci di configurazione DNS statico IPv6 venivano cancellate dopo l'avvio del dispositivo. [NDM-3390]

Risolto il problema che causava una connettività instabile tra reti locali e remote in una configurazione multi-subnet di un tunnel VPN IPsec site-to-site, protetto nella Phase 1 da IKEv1. [NDM-3381]

Risolto il problema di visualizzazione del Registro delle transizioni per i client del Sistema Wi-Fi Mesh sui dispositivi mobili. [NWI-3579]

Risolta l'errata applicazione di una regola di filtraggio delle query DNS per gli indirizzi locali del collegamento IPv6 che si verificava in determinate condizioni. [NDM-3379]

Corretto lo stallo della connessione PPTP VPN sulla connessione di backup dopo il ripristino della connessione primaria. [NDM-3376]

È stato risolto un problema che causava la comparsa del messaggio di errore

OpenVPN: Connection reset, restartingnel Registro di sistema. [NDM-3355]

Risolto il problema con l'ULA IPv6 (Indirizzo locale unico) di assegnazione del prefisso con bit

Anon corretto. [NDM-3350]IL Client VPN L2TP/IPsec ora utilizza una porta di origine casuale per evitare problemi di connessione quando vengono stabilite più connessioni VPN L2TP/IPsec dietro NAT su un router upstream. [NDM-3349]

Corretta la selezione del nodo migliore per la connessione backhaul wireless nel Sistema Wi-Fi mesh. [SYS-1161]

Risolto il problema con il conteggio del traffico IPv6 con il motore di elaborazione dei pacchetti hardware disabilitato. [NDM-3234]

Risolto il problema con l'accesso remoto su una connessione VPN IKEv2/IPsec a un host di rete locale per il quale è configurata una regola di mappatura SNAT. [NDM-3310]

Risolto il problema di convalida Nome di dominio DynDNS; ora è possibile utilizzare un solo dominio. [NDM-3309]

Abilitati i report SNMP per OID

ifAdminStatusper monitorare lo stato operativo delle porte del dispositivo tramite software di terze parti. [NDM-3296]

Risolto il problema con l'inoltro dell'indirizzo IP di origine nell'intestazione

X-Real-IPquando si accedeva alle applicazioni web attraverso KeenDNS. [NDM-2214]Risolto il problema con l'accesso alle Applicazioni Web KeenDNS configurate con accesso remoto vietato (

security-level private) dalla rete domestica. [NDM-3264]

Correzione dell'applicazione incompleta delle route statiche IPv6 durante il ripristino di una connessione VPN associata dopo un riavvio. [NDM-3248]

servizio UPnP, le regole vengono ora applicate correttamente ai client che accedono a Internet utilizzando i Criteri di connessione con attiva la modalità multipath. [NDM-3251]

Risolto il problema con l'intercettazione delle query DNS nei segmenti di rete aggiuntivi. [NDM-3228]

Risolta priorità delle regole

ip staticdefinite dall'utente, rispetto alle regole di port forwarding UPnP automatiche a un host. [NDM-3078]Risolto accesso alla rete domestica per i client del Server VPN L2TP/IPsec quando le regole

ip staticsono configurate sugli alias IP WAN. [NDM-3110]Risolto il problema con l'associazione all'indirizzo WAN e l'accesso in entrata alla porta del servizio per la connessione Client ZeroTier. [NDM-3216]

Risolto il problema con la disconnessione del client iOS L2TP/IPsec in caso di carico pesante. [NDM-3180]

Il filtro contenuti CloudFlare è stato corretto per funzionare correttamente su reti che non supportano IPv6. [NDM-3163]

Risolti i problemi di Port forwarding dopo il refactoring del codice Hotspot (

ip hostspot). [NDM-3127, NDM-3171]